История

29 постов

29 постов

13 постов

34 поста

35 постов

29 постов

7 постов

8 постов

39 постов

6 постов

21 пост

8 постов

6 постов

24 поста

3 поста

4 поста

Автор текста: OldFashionedEngineer

«Я не такая», «со мной этого точно не может случиться» — говорили они, но упорно продолжали пихать батарейки в пульт для телевизора не той стороной…

При проектировании многих схем, особенно со сменным батарейным питанием, наличие защиты от переполюсовки в них ну просто обязано быть. И если вы уверены, что для решения данной проблемы достаточно одного диода, эта статья написана точно для вас. Мы подробно рассмотрим и проведем моделирование нескольких схем защиты от переполюсовки, оценим возможности их применения. В заключении я сформулирую краткую дорожную карту по выбору варианта схемотехнического решения под конкретный случай.

Всех неравнодушных к электронике прошу в статью!

Очень распространенный метод. Большинство современных разъемов, и практически все силовые, имеют механическую «защиту от дурака» — конструкция ответных разъемов позволяет соединить их только в одном положении, при котором соблюдается требуемая последовательность подключения. Но данный способ защиты не должен исключать других способов, и лучше применять его совместно с электронной защитой.

Часто с механической защитой применяют цветовую маркировку проводов. Это позволяет привлечь дополнительное внимание человека, осуществляющего подключение.

Замечу, что механическая защита от переполюсовок не всегда упрощает устройство. Электрическая схема конечно же будет проще, но платой за это может быть усложнение механической сборки изделия, трассировки и пайки печатной платы. Посмотрите, как усложнился разъем USB-C в сравнении с USB-A только ради того, чтобы упростить его использование и сохранить «защиту от дурака». Два ряда контактов с повышенной плотностью размещения, что требует более высокого класса печатной платы и большего числа ее слоев. Как-то надо это еще и спаять. И все это ради того, чтобы пользователь мог воткнуть штекер в гнездо не глядя.

Когда речь идет о защите цепей питания от нештатного попадания в них напряжения обратной полярности, на ум сразу приходит обычный полупроводниковый диод. И действительно, диод обладает свойством односторонней проводимости, что позволит легко и без затей преградить путь току в неположенном направлении.

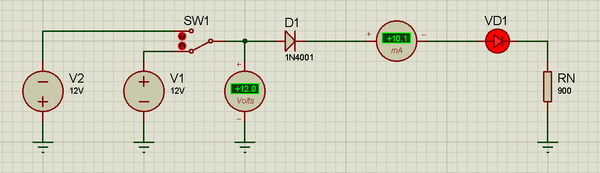

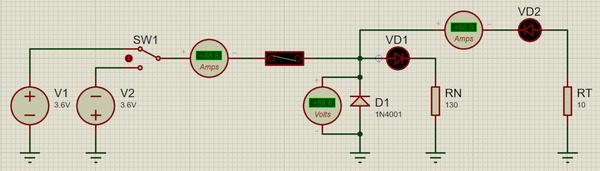

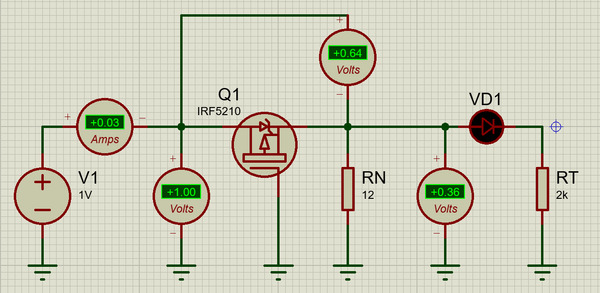

Схема на картинке иллюстрирует самый распространенный способ защиты от переполюсовки с помощью диода. Для большей наглядности в качестве нагрузки я буду использовать светодиод в компании токоограничивающего резистора.

При выборе диода нужно учитывать, что его средний прямой ток (Average Forward Current) должен быть больше с учетом некоторого запаса, чем средний ток потребления защищаемой схемы. Если защищаемая схема может потреблять импульсный ток, необходимо сопоставить его с повторяющимся импульсным прямым током диода (Repetitive Pulsed Forward Current) или не повторяющимся (Peak or Surge(Non-repetitive)Forward Current), если импульсы тока не периодические.

Посмотрим на эту схему в работе, чтобы наглядно оценить ее особенности. При «правильном» подключении питания диод открыт, ток поступает в нагрузку. При смене полярности питающего напряжения диод закрывается и предотвращает протекание тока через нагрузку в обратном направлении. Чтобы диод сохранил работоспособность после переполюсовки питания, необходимо, чтобы его максимальное обратное напряжение (Reverse Voltage) превышало максимально возможное напряжение, поступающее на схему.

Но, за все надо платить. И расплатой за простоту данной схемы является потеря напряжения и мощности на диоде. Я добавил еще один вольтметр в схему. Путем нехитрых вычислений видно, что на диоде падает 0,7 В. При токе нагрузки в 10мА мы теряем 7 мВт мощности. При таком маленьком токе это не страшно. И на фоне напряжения питания 12 В потери напряжения на диоде не кажутся такими ощутимыми.

Но если условия эксперимента изменятся, то результат работы схемы может быть неудовлетворительным. Ток потребления современных устройств, даже мобильных, может быть весьма немаленьким… для применения диодов. Также мы наблюдаем устойчивую тенденцию на снижение величины питающих напряжений.

При токе потребления уже в 10 А на диоде мы потеряем 7 Вт. Диод будет очень теплым или радиатор под ним будет немаленьким. А если питание будет осуществляться от аккумулятора с номинальным напряжением 3,6 В, то полезной нагрузке достанется всего 2,9 В, и это уже потери примерно в 20 %. В подобных случаях использование диода в таком включении явно не годится.

Что же делать? Можно попробовать подобрать диод с меньшей величиной прямого падения напряжения (Maximum instantaneous forward voltage drop per diode или forward voltage). Но вряд ли из этого получится что-то хорошее. У диодов с более высоким рабочим напряжением будет более высокое прямое падение напряжения. Также диоды, рассчитанные на высокий ток, тоже имеют большое падение напряжения.

Таким образом, подобное решение больше подходит для схем с напряжением питания выше 5 В и незначительным потреблением тока, когда потребляемая мощность больше зависит от величины напряжения питания.

Если к рассмотренной схеме добавить пару конденсаторов, то мы дополнительно получим отличный фильтр от провалов в напряжении питания. Когда входное напряжение просядет ниже, чем напряжение на конденсаторе С2, диод не позволит ему разряжаться в цепи питания, и вся его энергия будет расходоваться на поддержание работы вашей схемы.

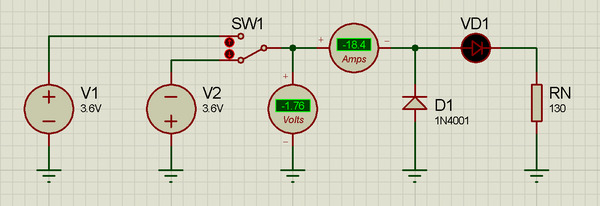

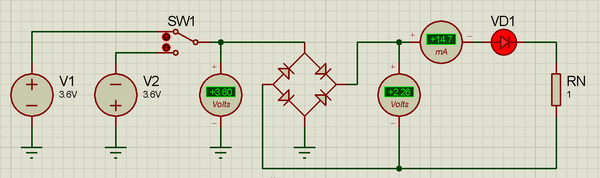

Удивительная история, но в радиолюбительских схемах встречается такое решение. На рисунке ниже можно видеть, что диод имеет обратное включение параллельно нагрузке. Отчасти это может быть оправданно в бюджетных схемах с критически низким напряжением питания, где падение напряжения на последовательном диоде — непозволимая роскошь. Но я не сторонник такого подхода, так как он не может считаться безопасным для некоторых случаев.

Принцип действия схемы заключается в том, что при смене полярности диод открывается и замыкает через себя источник питания. Если источник питания имеет встроенную защиту, то он уйдет в защиту, и отключит свое выходное напряжение, приложенное к схеме неправильной полярностью.

Но если такой защиты нет… Модель на рисунке показывает как примерно может вести себя литиевый аккумулятор при переполюсовке. Обратите внимание, во сколько раз увеличивается ток по сравнению с обычным. Хотя напряжение источника ЭДС сильно просело, ток на какое-то время возрастет на несколько порядков. И будет расти пока что-то не перегорит. Или не выдержит диод, а может отгорят проводники от батарейки, ну или еще что…

Для продления жизни диода при таких «шоковых» нагрузках, необходимо, чтобы параметры этого диода удовлетворяли характеристикам схемы защиты применяемого источника питания. Пиковый прямой ток диода (Peak or Surge(Non-repetitive)Forward Current) должен быть больше, чем ток отключения при коротком замыкании источника питания. Время, в течении которого допускается воздействие на диод током короткого замыкания, должно превышать время включения защиты источника питания. Пиковый ток для диодов обычно указывают за половину периода сетевого напряжения 50 Гц, т.е. за 10 мс. Таким образом получается, что габариты диода будут значительно больше, чем в случае с последовательным подключением диода.

Если вы не можете гарантировать параметры применяемого совместно с вашей схемой источника питания, то ограничить ток через защитный диод можно с помощью предохранителя. Предельный ток предохранителя должен быть больше, чем максимальный ток потребления нагрузкой. Время воздействия тока короткого замыкания будет теперь зависеть от времени перегорания предохранителя, а диод должен в течении этого времени «потерпеть».

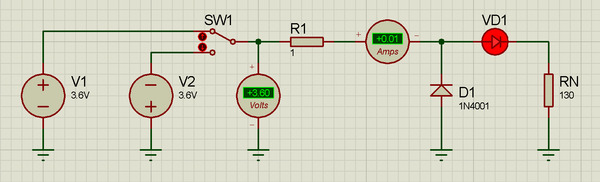

Чтобы облегчить страдания диода, по входу питания можно разместить низкоомный резистор. Он не должен оказывать влияние на работу схемы, для этого его сопротивление должно быть много меньше, чем эквивалентное сопротивление этой схемы. Этот резистор будет обладать еще одним полезным свойством — он ограничит величину пускового тока вашей схемы. Обратите внимание на модель, всего 1 Ом по входу снизил ток короткого замыкание почти на порядок.

Также следует учитывать, что при переполюсовке питания открытый защитный диод будет включен с нагрузкой параллельно. Падение напряжения на открытом диоде (Maximum instantaneous forward voltage) должно быть ниже, чем совокупное обратное падение напряжения на вашей схеме, иначе она может пострадать. На схеме я специально добавил еще один светодиод, чтобы показать этот эффект. При переполюсовке для перегорания предохранителя понадобится какое-то время. В течении этого времени дополнительный светодиод успевает светиться. В реальной схеме в этот момент какие-то компоненты, обладающие низким допустимым обратным напряжением, могут перегореть.

Глядя на схемы устройств с питанием от сети переменного тока230 В 50 Гц, практически в каждой можно обнаружить диодный мост. Учитывая, что сетевое напряжение меняет полярность каждые10 мс, а диодный мост успешно справляется с его выпрямлением, невольно возникает соблазн использовать диодный мост для защиты от переполюсовки и в низковольтных схемах с питанием от постоянного тока.

Если вы решились на такой прием, то необходимо учитывать, что при прохождении через диодный мост не зависимо от полярности ток всегда встречает на своем пути два последовательно включенных диода. И мы получаем потерю напряжения питания примерно на1,5 В. В нашей модели при низковольтном питании напряжения после диодного моста едва хватает для питания светодиода.

Такая потеря на фоне сетевого напряжения 230 В составит меньше 1%. Также подобные устройства как правило содержат блоки, трансформирующие электрическую мощность. Высокое сетевое напряжение преобразуется в низкое, напряжение уменьшается в десятки раз, чтобы стать пригодным для питания микросхем и прочего. При этом также в десятки раз снижается ток, потребляемый из сети в сравнении с током, который течет по низковольтной части схемы. Как следствие, на диодном мосту выделяется крайне невысокая мощность, и это никак не влияет на общий КПД.

Если же мы будем использовать диодный мост для защиты от переполюсовки на постоянном токе при низком напряжении питания, то потери на диодах обязательно нужно учитывать.

Лет десять назад компания Diodes Incorporated предложила свое решение проблемы переполюсовки в цепях питания, нацеленное на применение в автомобильной электронике — выпрямительные диоды с «супер барьером» (Super Barrier Rectifier – SBR). Особенностью диодов (SBR10M100P5Q на 10 А, 100 В и SBR8M100P5Q на 8 А, 100 В) является низкое прямое падение напряжения до 0,6 В и высокое быстродействие.

Основная проблема диодов Шоттки, которая ограничивала их применение в выпрямителях — это резкое увеличение обратного тока утечки при повышении температуры. Современная электроника достаточно теплонагруженная, что повышает риски пробоя при переполюсовке. SBR — диоды не имеют такой проблемы.

Аналогичные девайсы предлагают Toshiba и Philips, за ними потихоньку подтягиваются и другие производители. В общем, если порыть как следует, то можно найти подходящий диод даже на «Чип и Дипе» за вполне разумные деньги. Из ограничений на применение мы будем иметь токи 10 — 20 А, и предельное напряжение до сотни вольт и прямое падение напряжения честных 0,45 — 0,6 В.

Давайте не надолго погрузимся в мир силовой электроники и посмотрим, как обстоят дела с защитой от переполюсовки там. Оказывается, когда напряжения измеряются киловольтами, а ток сотнями и тысячами ампер, реле вновь обретают свою актуальность.

Не так давно для экспериментов на скорую руку собирали трехфазный выпрямитель на 100 кВт и схему непрерывного переключения между источниками питания. С учетом того, что прямое падение напряжения на подходящих диода составляет больше 2,5 В, при токе в 400 А диод превращается в электрический обогреватель. Как тут без реле обойтись? На данные мощности MOSFET и Sic полевики появились сравнительно недавно, стоят приличных денег, имеют падение напряжения примерно 1,5 В, и пока не вызывают доверия. А IGBT сборки имеют падение напряжения такое же, как на диоде. Вот и получается, что применение реле выглядит вполне оправданно.

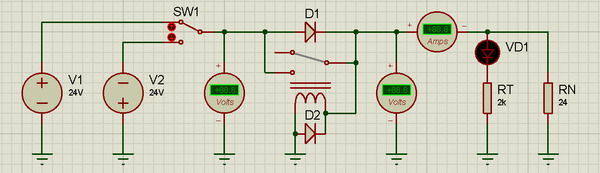

Рассмотрим более приземленный случай защиты от переполюсовки с использованием реле. Как видно из схемы основные функции защиты здесь все-таки выполняет диод. Функция реле сводится к тому, чтобы минимизировать потери на открытом диоде. При переполюсовке диод закрыт, питание на обмотку реле не поступает, контакты реле разомкнуты. При подаче питания в правильной полярности диод открывается, ток поступает в нагрузку и в том числе на обмотку реле. Через короткий промежуток времени после этого контакты реле замыкаются, шунтирую диод, весь ток в нагрузку теперь поступает через замкнутые контакты реле с минимальными потерями мощности.

Недостатком схемы, кроме ограниченной надежности реле, является то, что через диод при включении проходит полный ток нагрузки. В следствии чего, диод может быть достаточно большим и дорогим. Компенсировать этот недостаток можно, если немного доработать схему. Теперь ток через диод поступает только в обмотку реле, величина тока в обмотке может быть намного меньше, чем в нагрузке. Следовательно диод можно использовать намного компактней.

Недостатком схемы в сравнении с первым вариантом можно считать меньшую надежность из-за того, что диод не используется для питания нагрузки, весь ток идет только через контакты реле. А поломка реле — явление не такое редкое.

В современных электронных схемах в качестве защиты от переполюсовки с низким падением напряжения достаточно часто применяют силовые полевые транзисторы. Это позволяет минимизировать потери мощности, получаемой от источника питания, при практически полном отсутствии обратного тока.

Применение MOSFET транзисторов N типа конечно предпочтительнее. Они дешевле, сопротивление их канала значительно ниже, что обеспечивает более компактные размеры. Но использовать их можно только при условии, что нет необходимости подключать защищаемую схему к общей земле. А это сильно ограничивает область применения такой схемы защиты. Поэтому работу схемы мы рассмотрим на транзисторе P типа.

Канал MOSFET транзистора обладает симметричной структурой, что позволяет ему одинаково хорошо проводить ток в обоих направлениях, как от стока к истоку, так и обратно. Но из-за наличия в структуре MOSFET обратного диода использование транзистора в обратном включении для ключевого или усилительного режима не имеет смысла, так как при закрытом канале обратный ток будет протекать через этот диод. Также в MOSFET отсутствует ток между стоком или истоком и затвором. На этих свойствах полевых транзисторов основана простота данной схемы защиты.

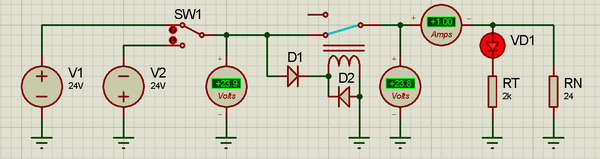

При подаче на схему напряжения питания прямой полярности во время переходного процесса ток начинает протекать через обратный диод транзистора. Падение напряжения на нем как правило достаточно большое. Но этого достаточно чтобы создать падение напряжения в нагрузке. Так как нагрузка включена между истоком и затвором P-канального полевого транзистора, это создает отрицательное смещение затвора относительно истока. По мере нарастания напряжения питания, падение напряжения на нагрузке превысит пороговое напряжение затвора, и канал полевого транзистора откроется — падение напряжения на транзисторе сильно снизится и будет обусловлено только низким сопротивлением канала (Rds).

На графике мы можем увидеть момент открытия транзистора, это происходит, когда напряжение на затворе достигает -4 В, что соответствует пороговому напряжению затвора. Таким образом, следует подбирать такой транзистор, пороговое напряжение затвора (Gate Threshold Voltage, Vgs(th)) которого будет ниже, чем напряжение питания схемы.

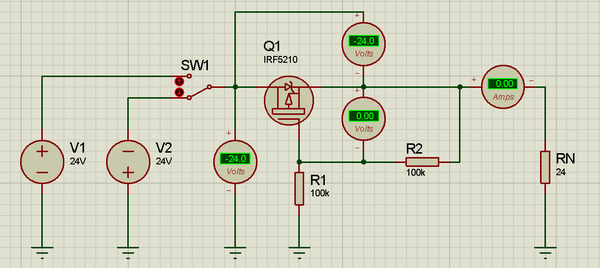

Если же на схему случайно подать напряжение питания обратной полярности, то диод в транзисторе будет закрыт, открыть канал транзистора при этом будет невозможно. Ток через схему течь не будет, а напряжение на ней будет практически равно нулю. На схеме ниже видно, что все напряжение питания будет приложено между стоком и истоком транзистора, следовательно нужно подбирать такой транзистор, напряжение пробоя между стоком и истоком (Drain-to-Source Breakdown Voltage, V(br)dss или Drain-to-Source Voltage, Vds) у которого с запасом превышает максимальное напряжение питания схемы.

Также необходимо учитывать, что еще одним ограничением для полевого транзистора является сравнимо невысокое предельное напряжение между истоком и затвором (Gate-to-Source Voltage, Vgs). Обычно оно не превышает ±20 В, в редких случаях около ±30 В. Если напряжение питания будет больше этой величины, в схему можно добавить резистивный делитель.

Соотношение плеч делителя нужно подобрать так, чтобы при минимальном напряжении питания напряжение между затвором и истоком было выше порогового напряжения затвора, а при максимальном напряжении питания — напряжение затвора не должно превышать напряжение пробоя затвора (Vgs).

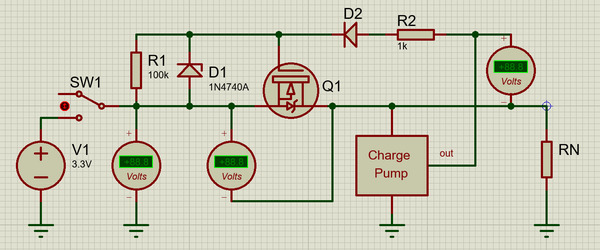

Если схема имеет расширенный диапазон питающих напряжений или предполагается наличие пульсаций с большой амплитудой, удобнее ограничить напряжение затвора с помощью стабилитрона, напряжение стабилизации которого должно быть выше порогового напряжения затвора и ниже напряжения его пробоя.

Наличие в схеме дополнительного делителя напряжения или защитного стабилитрона тоже приводит к дополнительной потери мощности, но мощность эта несопоставима меньше, чем при использовании защитного диода.

Основным ограничением на применение MOSFET транзистора P-типа является достаточно высокое пороговое напряжение затвора (Vgs(th)). Найти подходящий транзистор при низковольтном питании ниже 5 В может оказаться непростой задачей… или недешевой.

При этом все больше приложений на микроконтроллерах работают при напряжениях 3,3 В и даже ниже. В этом случае нам не помогут и N-канальные транзисторы, отключающие общий минус схемы.

Конечно же можно найти транзистор с пороговым напряжением затвора около одного вольта. Но и максимальное напряжение между стоком и истоком у него будет может быть 12 В или немного больше. И максимальная рассеиваемая мощность будет совсем невелика.

Если напряжение питания слишком низкое и требуется добиться минимального падения на защитном транзисторе, и минус схемы должен быть связан с общим проводом, можно использовать N-MOSFET и схему подкачки для управления его затвором. Схема должна генерировать дополнительное напряжение относительно плюса питания, которое прикладывается между затвором и истоком. Величина вольтдобавки обычно составляет около 10 В.

Принцип работы схемы можно посмотреть на анимации. В первый момент напряжение питания поступает на схему накачки напряжения через паразитный диод. Далее схема начинает генерировать повышенное напряжение. Как только это напряжение превышает напряжение питания на пороговое напряжение затвора, канал транзистора полностью открывается.

Изобретать схему вольтдобавки в компактном устройстве я бы не стал, и никому не советую. Тем более, что для этих целей есть подходящие микросхемы. В качестве примера приведу MAX16128, стоит сравнительно недорого, еще и предоставляет дополнительные функции защиты от перегрузки. Если защита от перегрузки не нужна, можно выкинуть один транзистор и оставить только второй по схеме.

Важное преимущество MAX16128 — это возможность работать при напряжении питания 3 В. А функции защиты обеспечиваются при напряжениях от -36 В до 90 В. Микросхема использует внешние ключи, вы можете самостоятельно подобрать транзисторы на необходимый ток.

Микросхемы, позволяющие реализовать защиту от переполюсовки, выпускают и другие производители, в том числе Texas Instruments. Например, микросхема серии TPS2662x позиционируются как электронные предохранители с широким набором функций защиты от перегрузок, в том числе защита от обратной полярности по входу и по выходу. Микросхемы содержат встроенные силовые ключи с рабочим током до 880 мА.

Конечно же, рассматривая схемы защиты от переполюсовки, нельзя пройти мимо биполярных транзисторов. Хотя это не самая популярная практика — мы получим больше недостатков, чем достоинств. Но при низких напряжениях питания и малом токе потребления это может быть вполне уместно. Пускай это будет тот самый злосчастный ультра бюджетный пульт от телевизора…

Использование транзисторов PNP и NPN отчасти схоже с полевыми транзисторами. Транзистор NPN типа также должен будет коммутировать минусовой провод питания. Поэтому принцип работы мы рассмотрим на примере PNP транзистора.

Попробуем оценить эту схему в деле. Для транзистора BC807-16 коэффициент усиления по току hfe заявлен от 100 до 250. Значит, что при выбранном для моделирования токе нагрузки 20 мА, для открытия транзистора достаточно обеспечить базовый ток 0,1 мА. Но на деле транзистор при этом еще не вышел в насыщение, и падение напряжения на нем составляет примерно 700 мВ. Это не сильно отличается от последовательно включенного диода.

Чтобы вывести транзистор в насыщение будет даже недостаточно рассчитать ток базы с учетом минимального значения hfe = 100. Чтобы транзистор наверняка оказался в насыщении, ток базы должен быть примерно в 10 — 20 раз меньше тока нагрузки. Падение напряжение на переходе коллектор — эмиттер значительно снизится, но теперь потери мощности будут происходить за счет тока базы и составят примерно от 10%. Зато потери напряжения минимальные.

Основной недостаток схемы в том, что ее применение очень сильно ограничено по максимальному обратному напряжению. Во время переполюсовки все напряжение источника питания прикладывается между эмиттером и базой транзистора. У большинства транзисторов предельно допустимое значение этого напряжения совсем небольшое. Например, для BC807 это всего 5 В.

В общем, это решение сгодится только для бюджетных схем с низким напряжением питания, минимальным потреблением тока или если потери мощности не так критичны.

Для защиты электрической схемы от подачи входного напряжения обратной полярности не существует универсального решения. Все зависит от каждого конкретного случая. В этой статье мы рассмотрели десяток схемотехнических решений с разной функциональностью. Остается подвести краткий итог.

Для защиты электрических схем от случайного подключения питания с обратной полярностью часто применяются диоды. При последовательном подключении диод снижает напряжение питания. При параллельном — требуется дополнительное ограничение тока с помощью предохранителя или резистора с низким сопротивлением, а сам диод должен иметь значительный запас по току и габаритам. Небольшое обратное напряжение, создаваемое на открытом диоде при переполюсовке может быть достаточным для повреждения компонентов с низким допустимым обратным напряжением.

В автомобильной электронике можно использовать специализированные SBR — диоды. В сравнении с диодами Шоттки, они обеспечивают меньшее падение напряжения и обратный ток утечки при повышенных температурах.

Для компенсации потери мощности на защитном диоде в силовых схемах можно применять реле. Но этот подход совершенно не приемлем для миниатюрных устройств.

Если напряжение питание не превышает 5 В и имеет небольшой рабочий ток, можно использовать защиту на маломощном биполярном транзисторе.

При напряжениях ниже киловольта можно использовать схемы защиты на основе полевых транзисторов. Использование P-MOSFET будет самым простым решением. Использование N-MOSFET позволит незначительно повысит эффективность схемы, но приведет к ее усложнению, либо защищаемую схему необходимо будет изолировать от потенциала общего провода.

Если схема питается от батареек или аккумуляторов с низким напряжением, но при этом потребляет значительный ток, в этом случае можно использовать защиту на основе полевых транзисторов с накачкой затвора на основе специализированных микросхем.

Отдельного внимания заслуживают схемы защиты от переполюсовки аккумуляторных батарей, но в рамках данной статьи они рассмотрены не были. При кажущейся простоте, тема достаточно емкая, я постараюсь написать об этом как-нибудь в другой раз.

Всем спасибо за внимание! Если я еще что-то забыл упомянуть по данной тематике, не стесняйтесь писать свое мнение в комментариях.

Написано специально для Timeweb Cloud и читателей Пикабу. Больше интересных статей и новостей в нашем блоге на Хабре и телеграм-канале.

Хочешь стать автором (или уже состоявшийся автор) и есть, чем интересным поделиться в рамках наших блогов — пиши сюда.

Облачные сервисы Timeweb Cloud — это реферальная ссылка, которая может помочь поддержать авторские проекты.

Автор текста: TilekSamiev

«Too bad coders can’t be like rock stars and get their money for nothing and their chicks for free» («Жаль, что кодеры не могут быть как рок-звёзды и получать свои деньги даром, а своих цыпочек — бесплатно»).

Это один из первых комментариев в привычном нам виде, появившихся в Сети. Его написал пионеров разработки программного обеспечения Дэйв Винер. 5 октября 1998 года Винер создал доску обсуждений с функцией комментирования. Примерно в то же время другой ветеран программирования, Брюс Эйблсон, создал интернет-журнал Open Diary, который позволял авторам дневников отвечать на записи друг друга с помощью комментариев. Именно так появился раздел комментариев, который знаком нам сегодня.

По мере развития Интернета типичная веб-страница стала представлять собой иерархию: наверху находится статья/пост/видео/изображение, а внизу — комментарии. Теперь они кажутся такими же естественными, как тротуары с двух сторон улицы.

Но сама концепция комментариев на самом деле является одной из основополагающих функций Интернета. Самый ранний Интернет был просто огромным разделом комментариев. И эта статья посвящена их истории появления и развития.

До AOL (AIM), электронной почты и чатов были Usenet и Telnet. Эти программы были ранними драйверами того, что позже стало Интернетом, каким мы его знаем, и они были по сути просто платформами для создания и чтения комментариев. Они позволяли людям общаться и объединяться в онлайн-сообщества. Имея лишь малую часть вычислительной мощности современных смартфонов, люди создавали сложные цифровые квесты, организовывали форумы по Dungeons & Dragons и обсуждали научную теорию.

Комментарии — строки текста, наложенные друг на друга в хронологическом порядке, — являются прямыми потомками систем досок объявлений, или BBS, которые датируются 1970-ми годами; пользователи могли подключаться с помощью модема и вносить свой вклад в форумы для обсуждения. Компьютерный код, который определял порядок, в котором текст появлялся на BBS, также обеспечивал базовую архитектуру ветки комментариев. Этот код, или скрипт, стал основой для ранней функции комментирования, называемой гостевой книгой: место для простого ввода текста, в котором любой посетитель мог напечатать заметку. Гостевые книги были прикреплены к веб-сайту в целом, а не к какому-либо конкретному контенту на нём. Это создавало путаницу относительно того, какие возможности предоставляла гостевая книга.

Уже тогда эти ранние сообщества не обходились без троллей, но эта темная сила уравновешивалась высокими технологическими барьерами для входа. Ранние пользователи должны были обладать достаточными знаниями и умениями, чтобы использовать окно терминала и интерфейс командной строки. По сути, нужно было быть своего рода хакером.

Fray.com, популярный веб-сайт, запущенный в 1996 году был одним из первых, кто использовал потенциал гостевой книги. Вопрос и ответы пользователей публиковались в режиме реального времени. Веб-сайт по сути представлял собой коллекцию гостевых книг.

Первенство изобретения комментариев, какими мы их сейчас знаем, трудно отдать одному конкретному человеку или сайту. Но возможным претендентом на первенство является интерактивная книга «Travels with Samantha», которая позволяла читателям отправлять комментарии через форму (так же, как и современные комментарии). Книга выиграла награду Best of the Web за лучший дизайн документа в 1994 году. В том же году, когда консорциум разработчиков Всемирной паутины создал W3 Interactive Talk для обсуждения технических вопросов — систему по которой пункты обсуждения отправлялись с помощью формы, делавшей их частью тематической страницы.

Желание взаимодействовать с другими через Интернет было всегда, но возможности и охват расширялись постепенно. Изобретение веб-браузера, социальных сетей и мобильной сети устранило технические препятствия для присоединения к онлайн-миру.

Первый прототип блога был создан в 1994 году, но термин веблог не использовался до 1997 года (а потом уже просто блог с 1999 года).

Современный блог произошел от онлайн-дневника. Пользователи публиковали записи о своей личной жизни, обычно для себя, но открытые для всех, кому это было интересно. Одной из хороших сторон блогов, помимо регулярно обновляемого контента, привлекательного как для читателей, так и для поисковых систем, было то, что они позволяли читателям оставлять сообщения.

Эволюция комментирования блогов началась с веб-сайта Open Diary, который с 1998 года предлагал отдельный раздел комментариев для своих читателей. До этого ни один читатель не мог напрямую оставить отзыв автору поста таким образом. Это было зарождение Web 2.0.

Лучшей формой комментирования блога было продолжение разговора, уже начатого в посте блога. Тема должна была быть релевантной, а комментарий должен был улучшать исходный пост как его активное продолжение.

Поскольку из-за модерации есть задержка, комментарий в блоге должен быть продуманным, хорошо структурированным, состоящим как минимум из трёх предложений и имеющим узнаваемое начало, середину и конец. Участник должен был полностью продумать, что он собирается сказать, прежде чем начать.

Конечно, область комментариев каждого блога могла быть дополнена ответами автора. Это не только удваивало количество комментариев, но и добавляло контент и делало комментарии более интересными для других читателей, проходящих мимо.

В конце 90-х ранние блоггеры ожидали, что уровень дискурса будет высоким. Интеллектуальное комментирование рассматривалось как путь к завоеванию уважения в сообществе блогеров. В начале 1999 года существовало всего около двух десятков блогов (которые в основном представляли собой списки интересных веб-сайтов), но по мере того, как их число стремительно росло, блогерам становилось всё труднее следить за фрагментированными беседами.

В 2000 году блог-сервис Blogger представил постоянные ссылки, которые позволяли каждой записи в блоге иметь свой собственный URL, а в 2002 году сервис Movable Type внедрил функцию TrackBack, который автоматически оповещал автора о том, что запись (URL-адрес) из его блога была размещена в другом месте. TrackBack был призван, по крайней мере отчасти, стереть границы между комментаторами и авторами. Теоретически это было здорово. Но технология не могла поддерживать то, что требовалось для настоящих бесед.

Первым узнаваемым сайтом социальных сетей в том формате, который мы знаем сегодня, был Six Degrees. Эта платформа, созданная в 1997 году, позволяла пользователям настраивать профиль и дружить с другими пользователями. Немного позднее уже социальные сети в начали широко развиваться и распространяться в начале 2000-х годов, начиная с MySpace.

Социальные сети имели преимущество перед блогами в отношении комментирования. Возможность быть в режиме реального времени, то есть когда вы можете получить немедленный ответ на свой комментарий, и вы можете продолжить беседу аналогичным образом. В блогах это невозможно из-за необходимости модерации.

И эта необходимость модерации убило открытость в ранней культуре блогов. Ураган спама ссылок обрушился на блоги в середине 2000-х годов. Очистка спама из разделов комментариев стала для блогеров большой головной болью, чем контроль над троллями. Многие из них навсегда отключили комментарии.

Нашествие спама выявило проблемы с ранней модерацией блогов, которая выросла из культуры, сформированной инструментами, унаследованными от эпохи BBS. Владельцам сайтов потребовались годы, чтобы понять, что они не просто предоставляют платформы и трибуны, а создают сообщества из строк текста, что требует более тонкого подхода. Практически все популярные веб-форумы зависят от круглосуточной команды модераторов.

Тем не менее, сайты с высоким трафиком продолжают оставлять комментарии немодерируемыми или используют несовершённую автоматическую модерацию. Лишь немногие пробовали системы пользовательской модерации, подобные той, что разработал создатель Slashdot Роб Мальда. Основанный в 1997 году, Slashdot быстро начал страдать от «проблем соотношения сигнал/шум», когда появились десятки тысяч пользователей. Вместо того чтобы принять хаос (что было отличительной чертой Usenet) или заблокировать всё модераторами, Мальда придумал способ, которым пользователи могли бы модерировать друг друга. Модерация стала похожа на обязанности присяжных. Модерация позволяет автору оценить, подходит ли комментарий для публикации. Специальные плагины и приложения для блогов могут проверять, является ли комментарий спамом.

Но модерация означает задержку публикации комментария. И эта возникшая задержка не могла конкурировать с комментированием в реальном времени в социальных сетях. Поскольку блоги уже больше не допускали никаких комментариев, людям приходилось идти в другое место, чтобы участвовать в дискуссиях, и они перешли в социальные сети. И они обнаружили, что социальные сети намного предпочтительнее из-за элемента реального времени, который позволял мгновенные ответы.

Первоначально социальные сети не модерировались, что означало, что любой мог оставлять любые комментарии и никто не мог удалить непотребное, вредное или просто ужасное. Отсутствие модерации означало, что люди могли вносить всё, что они хотели, без каких-либо барьеров. Это способствовало росту ненависти, сенсационности, теорий заговора и фейковых новостей. Комментирование стало чисто реакционным.

В отличие от комментариев в блогах характер комментирования в соцсетях изменился. Он стал короче и жёстче, не было глубины, не было предварительных мыслей, было легче отклониться от темы и не обязательно требовались хорошие навыки письма. Необязательно стало много думать перед ответом, потому что написать коммент было так легко сделать, независимо от последствий.

Быстрое расширение платформ социальных сетей произвело революцию в том, как люди общаются, фундаментально изменив ландшафт человеческого взаимодействия. Эти платформы стали неотъемлемой частью повседневной жизни как основные источники информации, развлечений и личного общения.

Мировые языки стали адаптироваться к изменениям в культуре, обществе и технологиях, что привело к появлению новых языковых форм, таких как аббревиатуры, фонетические написания, неологизмы и элементы мультимедиа, такие как хэштеги и эмодзи.

И разделы комментариев стали высшим выражением этого явления.

Люди комментировали всегда. Если бы первобытные люди могли писать, то стены под наскальными рисунками были испещрены комментариями о том, как художник неправдоподобно изобразил охоту на мамонтов.

Ещё до Интернета люди писали на полях книг о своих переживаниях, писали письма в газеты свои мысли о прочитанных новостях. Теперь мы делаем также только через смартфоны и компьютеры. Сегодня если вы каждый день заходите в Сеть, то хотя бы один комментарий оставляете на каком-либо сайте. И непременно читаете десятки, а то и сотни комментов в день. Онлайн-комментарии могут быть информативными, смешными, вводящими в заблуждение или сводящими с ума. Некоторые комментарии не по теме или даже бессмысленны. Некоторые вообще не стоит читать. Но они могут многое рассказать нам о человеческой природе и социальном поведении.

Комментарии могут информировать нас (через обзоры), улучшать нас (через обратную связь), манипулировать нами (через фэйки), отчуждать нас (через хейт-спич), формировать нас (через социальное сравнение) и сбивать нас с толку.

Комментарии влияют на нашу самооценку и благополучие. Короткие и асинхронные, эти сообщения могут быть небрежными, запутанными, забавными, вдохновляющими и странными. Они могут терять контекст при прохождении через Сеть со временем, побуждая читателей добавлять свои комментарии в свою очередь.

И как бы в будущем не изменились технологии, у людей всегда будет потребность высказаться и подискутировать с другими по какой-угодно теме: ради интереса, из принципа, из-за уязвлённой гордости, просто чтобы вызвать реакцию собеседника или чисто поржать. Но тем не менее, есть куда стремиться, а именно мы можем улучшить культуру комментирования.

Нет более подходящего примера, чем Reddit, который сам по себе является практически одним огромным разделом комментариев. Все, кто пользуется Reddit, знают, что настоящее золото Reddit — это комментарии. Пользователи разработали свои собственные стандарты сообщества, которые каждый участник активно поддерживает. Если кто-то нарушает эти стандарты, на него либо пожалуются, либо люди просто не будут ставить лайки этим комментариям (и, следовательно, его комментарии никогда не будут привлекать внимание).

Вы можете просмотреть десятки роликов на YouTube о интересующей вас теме, но только в комментариях найти нужную вам инфу. Раздел комментариев может быть самым отвратительным местом Интернета, дикими закоулками, где люди делятся своими темными мыслями. Но именно здесь люди делятся своим уникальным опытом, переживаниями, мыслями.

В комментариях находится настоящий Интернет.

Написано специально для Timeweb Cloud и читателей Пикабу. Больше интересных статей и новостей в нашем блоге на Хабре и телеграм-канале.

Хочешь стать автором (или уже состоявшийся автор) и есть, чем интересным поделиться в рамках наших блогов — пиши сюда.

Облачные сервисы Timeweb Cloud — это реферальная ссылка, которая может помочь поддержать авторские проекты.

Автор текста: zatim

Сейчас все магазины и торговые интернет-площадки забиты недорогими LED телевизорами малоизвестных фирм с труднопроизносимыми названиями. Прогресс не стоит на месте и уже даже в таких моделях доступны всякие современные плюшки, которые ранее были характерны только для категории смарт-ТВ. Один из таких аппаратов и попал ко мне в руки в неисправном состоянии.

Если раньше в ЖК-телевизорах с подсветкой на лампах CCFL часто ломались электролитические конденсаторы, то в современных телевизорах со светодиодной подсветкой наиболее распространённой проблемой стали неисправности самих светодиодов. Причем их срок службы в разы меньше, чем у CCFL ламп. Например, попавший ко мне телевизор имеет дату изготовления – 2021 год. Учитывая, сколько он пролежал в магазине до того, как попал к владельцу и сколько пролежал уже в неисправном состоянии, можно сказать, что отработал он всего ничего. Это просто недопустимо мало.

Связано это, чаще всего, с тяжелым режимом работы светодиодов. В целях экономии, они работают в максимально допустимом режиме и очень быстро деградируют. В конце концов, наиболее слабый из них перегорает, а поскольку они все обычно включены последовательно, то вся подсветка гаснет. Нормальный ремонт такой неисправности должен заключаться в замене всех планок со светодиодами на новые.

Эти планки представляют собой полоски меди или алюминия с тонким слоем изолированных печатных проводников, на которые через равные промежутки напаяны светодиоды. Печатные проводники вместе с медной или алюминиевой подложкой работают теплоотводом. Над светодиодом установлена рассеивающая линза. Такие планки обычно поставляются в полностью смонтированном виде, однако существуют и ремонтные планки, только с одним установленным светодиодом. Их предполагается использовать для замены только одного сгоревшего светодиода.

Ввиду большого разнообразия этих планок, как по числу установленных светодиодов, так и по их типу (все вместе это определяет рабочее напряжение и ток планки), найти оригинальные планки бывает проблематично. Можно попробовать подобрать замену из планок, близких по размеру, напряжению и току, но тогда может потребоваться замена разъема (их можно взять с неисправных планок). Также и стоимость этих планок довольно существенна. На маркетплейсах предлагаются целые наборы таких планок для телевизоров различных диагоналей.

Если найти новые планки не представляется возможным, приходится прибегать к замене светодиодов. Необходимо менять все светодиоды разом по двум причинам. Во-первых, новые светодиоды могут немного отличаться оттенком цвета свечения и яркостью от старых. Во-вторых, старые светодиоды, даже если они еще светят, все равно уже сильно изношены и могут в скором времени также выйти из строя. Эта операция достаточно трудоемка и осуществима только в условиях мастерской. Металлическая планка является теплоотводом, что затрудняет монтаж и демонтаж компонентов обычным бытовым паяльником. Необходимо использовать специальный подогревной столик. Также необходимо хорошо ориентироваться в огромном разнообразии светодиодов и их посадочных мест (бывают светодиоды с одинаковыми посадочными местами, но с разным расположением катода и анода и, соответственно, кристалла). Также после монтажа необходимо с достаточно высокой точностью установить на место и зафиксировать рассеивающие линзы, находящиеся над каждым светодиодом. После такого ремонта имеет смысл еще и уменьшить рабочий ток светодиодов, чтобы продлить им жизнь. Для этого необходимо проанализировать схемотехнику драйвера и найти элементы, отвечающие за этот параметр. Яркость свечения экрана при этом уменьшится, ухудшая потребительские качества аппарата, но, по общему мнению ремонтеров, это необходимый шаг.

Как бы то ни было, вышеперечисленные операции по ремонту (включая достаточно трудоемкие разборку и сборку матрицы) достаточно дороги и могут доходить до половины стоимости нового аппарата, в зависимости от жадности мастера. И уж тем более цена ремонта может легко превысить стоимость этого телевизора на вторичном рынке, делая ремонт в мастерской аппаратов такого класса экономически нецелесообразным. Такие телевизоры часто отправляют на утилизацию или отдают на запчасти радиолюбителям.

Так подобный экземпляр и попал ко мне. Знакомьтесь – телевизор Грюндик, диагональ 40”, модель 40VLE6910BP. Разумеется, кроме названия, никакого отношения аппарат к немецкой фирме GRUNDIG не имеет и полностью собран в КНР. Под этой маркой сейчас поставляется широкий спектр ширпотреб-аппаратуры самого что ни на есть лоукост сегмента.

Как можно быстро и недорого вернуть к жизни подобный аппарат? Чтобы без специального оборудования или многомесячного ожидания деталей с алиэкспресса. Вместо специальных планок можно использовать доступную и недорогую светодиодную ленту с клеевым слоем. Такую ленту легко смонтировать и несложно подключить, используя только обычный паяльник. Долговечность такой подсветки будет намного выше штатного решения, ведь теперь вся мощность подсветки равномерно делится между несколькими сотнями отдельных светодиодиков, обеспечивая им комфортный тепловой режим. Минус такого решения – не очень хорошая равномерность засветки из-за отсутствия рассеивающих линз. Но, если к качеству картинки не предъявляется высоких требований и предполагается использовать отремонтированный аппарат в гараже или дачном домике с высокой вероятностью его хищения, то такой вариант ремонта может вполне иметь место быть.

Кстати, есть и еще более дешевый и более быстрый вариант ремонта — перегоревшие светодиоды можно просто закоротить накоротко. Драйвер светодиодов стабилизирует ток, поэтому при отсутствии одного из диодов в цепочке он просто уменьшит напряжение. На изображении при этом появится затемненное пятно на месте выключенного светодиода. Однако, такой ремонт поможет ненадолго. Поскольку светодиоды уже «уставшие», то велика вероятность того, что через непродолжительное время выйдет из строя еще какой-нибудь из оставшихся и придется снова лезть в аппарат.

Найти неисправный светодиод можно, засвечивая его от внешнего источника питания. В качестве этого источника подойдет, например, мультиметр в режиме прозвонки диодов. Тестового напряжения и тока большинства мультиметров достаточно чтобы засветить исправный светодиод. С неисправного светодиода можно сковырнуть пластиковую часть и наплавить каплю припоя прямо на оставшиеся электроды.

Итак, приступим к ремонту. На указанном аппарате сзади винтами прикручена крышка. Открутив ее, мы получаем доступ к единственной плате, на которой смонтирован сетевой источник питания, драйвер светодиодов, тюнеры, разъемы и процессор обработки сигналов.

Проверяем электролитические конденсаторы – визуально они целые, не вздутые, еще бы — аппарату года три всего. Снаружи платы располагаются только динамики, фотоприемник ИК-пульта со светодиодом индикации и плата приемопередатчика WiFi/Bluetooth. Кнопки управления у этой модели упразднены (очевидно, с целью максимального удешевления). С основной платы широким шлейфом идет сигнал на плату матрицы.

Шлейф нужно аккуратно отключить, нажав на защелки по краям разъема, а саму плату матрицы отсоединить от корпуса так чтобы она свободно болталась на шлейфах к матрице. В моем случае она прикручена тремя мелкими винтиками и приклеена кусочками токопроводящего скотча. Скотч отдираем, винтики выкручиваем.

ВНИМАНИЕ! С шлейфами, идущими к матрице, а также самой матрицей нужно обращаться очень аккуратно! Это крайне хрупкие детали телевизора.

Далее переворачиваем ТВ и пытаемся добраться до матрицы. Данная модель настолько удешевлена, что в ней «корыто», в котором располагаются светодиоды и является корпусом телевизора, а матрица удерживается только наружней декоративной рамкой. Аккуратно поддев эту рамку последовательно по всему ее периметру, снимаем ее.

Под рамкой сразу получаем доступ к матрице. Матрицу нужно крайне аккуратно поддеть и снять, обязательно двумя руками, не допуская ее изгиба. Матрицы больших диагоналей вообще лучше доставать в 4 руки.

Теперь мы получили доступ к рассеивателю. Чтобы его снять необходимо вытащить дистанционную рамку, обеспечивающую зазор между рассеивателем и матрицей. Эта рамка также крепится на защелках и легко снимается. При снятии листов рассеивателя крайне необходимо их не перепутать местами и уложить потом той же стороной как и было. Поэтому берем и снимаем всю пачку и той же стороной кладем рядом с матрицей куда-нибудь на диван.

И вот, наконец, мы добрались до светодиодов. По вышеприведенной методике ищем сгоревший светодиод и закорачиваем его. При включении питания светодиоды подсветки зажигаются. Но это может быть ненадолго, процессор может заметить отсутствие матрицы и выключить подсветку, перейдя в аварийный режим. Однако в моей модели процессору на отсутствие матрицы пофиг и подсветка светит.

Пока подсветка светит нужно успеть измерить напряжение на одном светодиоде и на всех линейках. В моем случае напряжение на светодиоде оказалось равным примерно 2,65 В, а на линейке из 7 светодиодов ~18,5 В, на всех трех линейках всего ~56 В. Как же вколхозить сюда 12-вольтовую светодиодную ленту? Очень просто! Нужно взять 5 одинаковых кусков и включить их последовательно. 5*12 В = 60 В, что весьма близко к 56. Поскольку драйвер светодиодов стабилизирует ток, он легко подгонит выходное напряжение под нужное ленте. В телевизорах с другим количеством светодиодов количество последовательно включенных отрезков будет иным.

Ширина углубления корыта – примерно 80 см, поэтому необходима лента длиной 5*0,8 м = 4 м. Поэтому я купил в магазине 5-метровый кусок ленты. Ленту необходимо выбирать с наиболее редким расположением светодиодов (60 светодиодов на метр, указанная на упаковке мощность ~4,2 Вт/м) и наиболее холодным цветом свечения (6500 К).

Удаляем со дна «корыта» дополнительный белый отражатель. Этот отражатель переотражает отразившийся от рассеивателя свет. Он обычно крепится на двухстороннем скотче и легко отрывается. Но, отрывать его нужно аккуратно, он потом нам еще пригодится. После этого наклеиваем на дно «корыта» предварительно нарезанные куски ленты через одинаковое расстояние. Проводками от старых планок соединяем в схему. Подключаться лучше в середине отрезка чтобы уменьшить неравномерность свечения, связанную с падением напряжения на самой ленте.

Поначалу я установил 5 отрезков ленты.

Результат получился удовлетворительный, изображение на матрице ожидаемо появилось.

Неравномерность засветки с пятью отрезками особенно хорошо видна на однородных изображениях. При просмотре фильмов с динамичной картинкой неоднородность практически не бросается в глаза.

Я докупил еще 5 метров такой же ленты и наклеил отрезки в 2 раза чаще. При этом, соседние пары отрезков соединил параллельно, а все 5 получившихся пар – последовательно. Чтобы в итоге все отрезки оказались под одинаковым током и напряжением.

Как видим, с десятью отрезками на однородной картинке неравномерность подсветки практически стала незаметной. На картинке из фильма неравномерности незаметно вообще.

Можно, наверное, пойти еще дальше и наклеить еще 5 отрезков по схеме 5 групп последовательно, в каждой группе по 3 отрезка параллельно, как на схеме ниже.

В этом случае расстояние между светодиодами на ленте практически сравняется с расстоянием между лентами и матрица светодиодов станет практически симметричной. Тогда и равномерность засветки по всем направлениям станет одинаковой. Но меня вполне устроил и предыдущий вариант.

Ранее снятый отражатель нарезаем полосками и заклеиваем им промежутки между лентами с помощью двустороннего скотча, также приклеиваем куски отражателя по периметру.

В принципе, можно этим и не заморачиваться, это лишь ненамного ухудшит равномерность засветки.

Далее собираем телек в обратной последовательности. Кладем на свое место рассеиватель, потом дистанционную рамку, потом матрицу и защелкиваем на место декоративную рамку. Перед окончательной сборкой делаем контрольное включение. Все работает. Собираем окончательно, прикручивая винтами на место заднюю крышку.

Итого: затраты на светодиодную ленту: ~600 р, затраты времени: ~4 ч. Из инструмента необходимы только отвертки, паяльник, мультиметр.

Вот так относительно быстро и недорого можно самостоятельно восстановить работоспособность телевизора.

Написано специально для Timeweb Cloud и читателей Пикабу. Больше интересных статей и новостей в нашем блоге на Хабре и телеграм-канале.

Хочешь стать автором (или уже состоявшийся автор) и есть, чем интересным поделиться в рамках наших блогов (за вознаграждение) — пиши сюда.

Облачные сервисы Timeweb Cloud — это реферальная ссылка, которая может помочь поддержать авторские проекты.

Автор текста: Antxak

Абсолютно легальные инструменты за смешные деньги могут позволить вам звонить всем активным клиентам ваших конкурентов, построить десяток эффективных мошеннических схем или даже позвонить предполагаемому любовнику вашей девушки/жены, а заодно проверить, где она была вчера вечером! Обнаружил я это в ходе одного из расследований утечек клиентов. И я твердо уверен, что такого быть не должно. Инструмент, использующийся в статье, эффективнее утечек баз. Нашими данными не должны так легко легально торговать практически в режиме онлайн. Можно найти любого, куда он ходит, где живет и спит, и позвонить им. Почему и как это работает, какие риски это несет и как этому противодействовать? Расскажу далее.

Осенью ко мне обратился крупный заказчик с довольно типовой проблемой — утечкой лидов с сайта, собирающего заявки. Работало это так:

Клиент оставляет заявку на сайте.

В этот же день с ним связывается колл-центр заказчика.

На следующий день ему звонят злоумышленники и начинают продавать уже свое.

Это затрагивало значительную часть клиентов, но не всех. К моменту начала расследования утечке был уже не первый месяц.Отрабатывали мы стандартные гипотезы:

Слив сотрудниками колл-центра.

Технический фактор слива данных с сайта.

Слив данных партнерами и контрагентами.

Таргетинг на клиентов компании.

Но эта статья ни в коем случае не пиар расследования, и я не буду утомлять вас подробностями того, как мы исключали одну версию за другой. Важно то, что мы нашли.

Многие знают, как работает таргетированная реклама, и провайдеры сотовой связи открыто продают маркетинговым агентствам данные о переходах на сайты.

Вот, например, прогноз аудитории одного из провайдеров сотовой связи, на таргетинг всех, кто за последнюю неделю заходил на Хабр! Примерно 280 тыс. человек, цена смс каждому будет в районе нескольких рублей + 0.5 рубля за этот доп фильтр. Да, информация по вашему входу на сайт стоит 50 копеек.

Как это работает? Это все входы на сайт через мобильный интернет! Провайдер видит домен к которому вы обращаетесь, он не шифруется по умолчанию в TLS.

Можно купить только у одного провайдера? Нет, они перепродают сервисы друг друга, поэтому можно оттрекать абонентов нескольких провайдеров в личном кабинете одного. Они сами распределяют прибыль от продажи ваших данных.

Данными о заходах на сайты торгуют уже давно, позволяют отправлять СМС, а маркетинговые агентства, покупая этот трафик, позволяют ПОЗВОНИТЬ жертве клиенту, правда, без передачи номера. За оплату такого слива вам дадут ссылку через которую можно позвонить через гейтвей IP-телефонии.

Но это не так страшно и эффективно, ведь на сайт много кто заходит, будет много мусорных звонков от случайных заходов. А у нашего заказчика утекали именно оформленные заявки. Звонили только тем, кто их оставил, и только через мобильный интернет. Но не всем, кто вообще заходил на сайт.

Но не так давно появилась новая опция, позволяющая отследить звонки!

Вам предлагают вбить от 5 номеров, и посмотреть, а сколько ваших жертв, тьфу, клиентов звонили на указанные номера? Или им звонили с этих номеров, или как на скрине “любое направление”. 190 человек из 280 тысяч пользователей Хабра за последнюю неделю общались с техподдержкой Госуслуг, ведь ее номер 78001007010.

Почему я уверен, что их 190, и туда не попали другие 4 номера? Их не существует, туда можно вбить любые несуществующие номера. Вот подтверждение, я поменял первый номер на также не существующий, поменял 0 на конце на 1, и в выборке аудитории стало пусто!

Именно так угоняли заявки у нашего клиента, они ставили фильтры:

Заход на сайт компании.

Звонок с номера колл-центра компании.

Колл-центр заказчика звонил по всем заявкам, а уже на следующий день это появлялось в личном кабинете маркетологов, которые за небольшую сумму могли совершить звонок всем, кто попадал в фильтр!

Да, за слив метаданных ваших телефонных звонков нужно доплатить всего-то 2 рубля!

Полный список доступных фильтров и условий прикладываю:

Отдельно обратите внимание на “присутствие в геозоне” и условие “вход в геозону”. Где-то год назад мой коллега по кибербезопасности Дмитрий Евдокимов спросил у меня, не замечаю ли я, что в командировках в Москву спам звонков и смс прилетает больше, чем дома в Питере? Тогда я не мог аргументированно ответить почему, но вот, Дима (@d1g1), тебе ответ! Таргетят нас именно так.

Но кто еще может использовать подобный инструмент? Покупая ссылки на звонки у маркетинговых компаний за скромные деньги или вовсе бесплатно пользуясь фильтрами?

Конкуренты

Могут таргетировать ваших сотрудников, и звонить вашим клиентам под любым предлогом,копируя вашу базу.

Они же могут таргетировать ваших сотрудников с целью коммерческого шпионажа, фильтры по гео могут даже позволить им следить за перемещениями! Главное — просто правильно их настроить.

Ревнивые мужья/жены

Ваша жена/девушка с кем-то очень мило беседовала вчера?

Вы можете позвонить всем, с кем она вчера говорила!

Она куда-то ездила на выходных и вы ей звонили?

По фильтру звонков таргетите именно ее, а геозоной начинаете искать, сужая круг и перемещая его куда угодно. Вуаля, вы найдете в каких зонах она была в определенный момент в течение дня. И ее подруга живет совсем не там.

Мошенники

Узнать, что жертва (да, тут уже жертва) уехала в геозону?

Позвонить всем, кто общался вчера с центром элитных автомобилей, и попросить предоплату за бронь?

Позвонить всем клиентам дорогого отеля, которые вчера туда заехали и звонили в него? Можно предложить что-то элитное с “предоплатой”!

И многое многое другое, такой инструмент — настоящий подарок для продвинутых и таргетированных атак “колл-центров служб безопасности”. Все, что нужно, — оплатить услуги любого из кучи агентств, или напрямую закупать у провайдеров на любое юрлицо.

Внимание, платить нужно только за звонок/смс, отслеживать геолокацию абонента можно абсолютно бесплатно в предпросмотре аудитории фильтров!

Если у вас своя компания и вы боитесь утечек клиентов, изобразите клиента. Возьмите новую симку, зайдите к себе на сайт с мобильного интернета и оформите заявку, позвоните на телефон, указанный на сайте. Словом просто пройдите клиентский путь.

Если после такого вам позвонят конкуренты/мошенники, у вас проблема, но уже хорошо, что о ней вы узнали. Первое, что вам придется сделать, — выбить из их рук фильтр звонков, ведь он самый эффективный в таргетинге. Для этого придется сменить привычный номер на сайте, а в идеале заменить его динамическим. При большом и сменяемом пуле номеров, фильтр работать перестанет, отследить, с кем именно общается ваша компания звонками, станет невозможно.

Альтернативный вариант — звонить через мессенджеры, но далеко не всем это будет по душе(

А для обычных пользователей?

Меньше серфите через мобильный интернет, используйте Wi-Fi. Также по возможности прячьте свои коммуникации от провайдера с помощью сервисов защиты трафика, их как раз сейчас используют для совсем другого, о чем сейчас не стоит писать по просьбе РКН. Но это надёжно закроет доступ к посещаемым вами сайтам.

Геозону контролировать невозможно, не оставлять же дома телефон, как некоторые криминальные элементы?

Реклама должна работать, это драйвер бизнеса! Но не такой ценой. По моему скромному мнению, необходимо ограничивать инструменты рекламы. Сейчас провайдеры и маркетинговые агентства открыто торгуют очень чувствительной информацией, позволяющей даже узнать, где находился их абонент в течение дня!

Более того, чтобы “пробить” геолокацию, зная номер абонента, не нужно платить ни одного рубля, проходить какую-то модерацию, нужно просто иметь логин и пароль к любому кабинету рекламы! И сделать ему один единственный сброс-звонок, для эффективной фильтрации по звонкам.

Почему это законно? Номер не передается, персональных данных фактически нет. Передается ссылка для звонка, или отправляется СМС сообщение. Геолокация тоже передается "всего фильтра", а не конкретной персоны. Но никого не волнует, что отфильтровать одного человека довольно просто.

Чтобы понять как это стоит ограничить, нужно понять, а где грань этичного таргетинга? Как можно таргетировать группы людей, без возможности вычленить конкретных людей?

Напишите свое мнение в комментариях, попробуем разобраться вместе. По моему мнению, мы эту грань уже давненько прошли. И эта грань — фильтр по звонкам, именно он позволяет нам легко таргетировать и сливать информацию по конкретному абоненту! Зная его номер и сделав ему пустой разовый звонок.

Написано специально для Timeweb Cloud и читателей Пикабу. Больше интересных статей и новостей в нашем блоге на Хабре и телеграм-канале.

Хочешь стать автором (или уже состоявшийся автор) и есть, чем интересным поделиться в рамках наших блогов (за вознаграждение) — пиши сюда.

Облачные сервисы Timeweb Cloud — это реферальная ссылка, которая может помочь поддержать авторские проекты.

Автор текста: Baron_Kir

В феврале 1977 года, во втором выпуске журнала с говорящим названием «Байт» было опубликовано письмо некоего Вернера Бухгольца, который приоткрыл тайну появления этого термина. Почему? Потому что именно он стоял у его основ и вспомнил, что первое применение термина было в далёком 1955 году, в первые дни разработки IBM 7030 Stretch. Через год из многих вариантов «стандартным» стал восьмибитный байт, но эта информация содержалась во внутренних документах для IBM 7030 Stretch и в статье «система связей», которая предназначалась для внутреннего пользования. Именно Вернер решил использовать написание byte, чтобы не допустить случайной путаницы с bit. Лишь в июне 1959 года, в статье «Обработка данных по частям», термин официально «родился» во всем привычном значении и «ввёл» Вернера Бухгольца в историю информационных технологий. Ключевую роль в этом сыграл успех и провал суперкомпьютера Stretсh.

За скромной формулировкой «человек, который ввёл в оборот слово байт» скрывается жизнь одного из пионеров информационных технологий, выжившего лишь чудом и собственными руками строившего фундамент для современного компьютерного будущего. Он участвовал в разработке суперкомпьютера IBM 7030 Stretch – первого суперкомпьютера на транзисторах. Именно под редакцией Вернера вышла книга об этом компьютере и процессе его создания. Про Бухгольца и «его» компьютеры мы и будем говорить сегодня. По традиции предлагаем вам не только текстовый вариант статьи, но и подкаст.

Мемориальные камни и фотографии родителей Вернера. На камне его матери ошибочная дата её гибели, позже будет установлено, что она почти дожила до конца войны

Вернер Бухгольц – достаточно типичный немецко-американский учёный. Типичен он своим происхождением. Его родители, Юлиус и Элиза Бухгольц (Хельвиц), были немецкими евреями родом из земли Липпе. В 1936 году, ровно за 20 лет до того, как сын этих людей ввёл в оборот понятие «байта», они начала своё бегство от национализма. Для двух сыновей – Вернера и Карла Хельмута (старший брат) – бегство закончилось относительно успешно, хоть братья и направились в разные страны, разными путями, будучи уже достаточно взрослыми людьми. Вернера судьба привела в Англию (как и маленькую девочку, которой предстоит стать Дамой Стив Ширли, пионером английского IT), а Карл сразу направился в США. Их родители спастись не смогли. 1941 год – депортация в Лодшское гетто. Отец протянул там меньше года. А его жена была переведена в печально известный Хелмно и погибла там в 1944 году, став одной из последних жертв этого места. Не осталось даже захоронений, лишь два «камня преткновения», мемориала Гюнтера Демнига в виде куба в городской брусчатке…

В 1940-м году Вернер был студентом и вместе с большой студенческой группой перебрался в Англию, откуда потом был интернирован в Канаду. Там при поддержке местной еврейской общины поступил в университет Торонто и в процессе учёбы перебрался в Калифорнийский технологический университет в США, который и закончил с дипломом инженера-электрика.

Фред Брукс – коллега Вернера Бухгольца по работе над IBM 7030 Stretch. Они были соавторами статьи 1959 года, которая считается первой публикацией термина «байт»

В 1949 году он был нанят в город Покипси фирмой IBM, с которой связана вся его профессиональная карьера, в фирме и городе он проведёт следующие 40 лет и доживёт до конца своих дней. Здесь он занимался разработкой электронного компьютера IBM 701, а затем проектом Stretch. В 1954 году он стал гражданином США. Вернер не оставил мемуаров или сборников воспоминаний, он не давал объёмных интервью, и информация о его деятельности была бы просто до отвратительного скудной, если бы он не являлся главным редактором книги «Planning a Computer System: Project Stretch» [оригинал книги по ссылке. В сети есть упоминания о русском переводе книги, но у автора доступа к таковому нет], вышедшей в 1962 году. Компьютер IBM 7030 Stretch и его идейные продолжения стали вехой карьеры этого уважаемого джентльмена.

Разработчики не мелочились, позже в предисловии к изданию будет сказано: «Эта книга представляет отчёт о, вероятно, первой действительно всеобъемлющей попытке проектирования совершенно нового компьютера». В этой ситуации под «новым» подразумевался такой, который превышал все реальные требования пользователей и учёных. Планировался научный и практический прорыв, однозначный переизбыток мощностей и возможностей. Понимали создатели и то, что они не могут полностью предсказать, как покажет себя это чудо техники при его практической реализации, это был достаточно смелый эксперимент.

Нельзя забывать и о том, что весь компьютерный, сетевой и информационный рынок в США — это рынок денег. Технологии двигались перспективой не просто денег, а денег огромных. Старт проекту Stretch дал, сам того не подозревая, Эдвард Теллер, один из «отцов водородной бомбы», который, представляя радиационную лабораторию Калифорнийского университета [в настоящее время – Национальная лаборатория Лоуренса в Ливерморе], заказал разработку суперкомпьютера. IBM пыталась поучаствовать в конкурсе, но проиграла Eckert–Mauchly Computer Corporation, которые для Эдварда создадут UNIVAC LARC. Изначальный заказ должен был уложиться примерно в 2,5 млн долларов, компьютер создадут к 1960 году.

IBM не могла остаться без своего куска денежно-информационного пирога и начала разрабатывать свой суперкомпьютер под нужны Лос-Аламосской национальной лаборатории [Los Alamos National Laboratory], также завязанной на атомные технологии. Его ожидаемая стоимость была выше 13 миллионов долларов. Из опасения, что и эта лаборатория закажет LARC, IBM пошла на подлог. Представительство компании пообещало, что их «флагман своего времени», IBM 704, будет превзойдён в 100 раз. Это был план на научный прорыв. Для создания компьютера требовался совершенно новый уровень технологического развития: новые транзисторы, ядра, логические функции… Перед новой разработкой ставились невероятные задачи, планировалось установление нового стандарта производительности, дающего старт следующему научно-практическому рывку. Такая философия нашла своё отражение даже в названии – «Project Stretch». В 1956 году был заключён контракт для создания суперкомпьютера до 1960 года.

На смотря на то, что главный герой этого материала Веренер Бухгольц, необходимо сделать остановку на персоналиях, которые работали вместе с ним над Stretch.

Джин Амдалл сидит на WISC [Висконсинский интегрально синхронизированный компьютер], этот компьютер был его выпускной работой, за которую он получил докторскую степень

Идейную часть ранее разработали Вернер Бухгольц и Стивен Даннвел. Разработку компьютера именно на транзисторах инициировал ещё в 1954 году Натаниэль Ротчестр, который был архитектором IBM 701. Когда он убеждал Джина Амдала начать разработку в качестве аргументов звучало: «контракт на разработку этого компьютера будет либо из Ливермора, либо из Лос-Аламоса». Натаниэль в очередной раз показал свой навык «видения компьютерного будущего». Джин Амдал, который должен был руководить проектом, «своё» место не получил, проект возглавил Данвелл, а Амдал покинул IBM в 1955 году. Правда, всего на 5 лет, в 1960-м он вернётся, чтобы возглавить работы над IBM System/360, но к истории этого великого человека мы когда-то вернёмся отдельно.

Ключевые идеи архитектуры разработали Роберт Блоск [Robert Blosk] и Геррит Блау [Gerrit Blaauw]. Инновационная система прерываний и индексация были разработаны под их руководством. Геррит станет известен во время своей работы над IBM System/360. Блоск руководил группой разработчиков индексирующего и командного блока Stretch, который по сути был отдельным компьютером.

Специально для работы над Stretch был нанят Джим Поммеран [James Herbert Pomerene]. Позже, Джим станет проектировщиком системы Harvest, дешифровщика на базе Stretch, который создавался для агентства национальной безопасности. До этого Джимми работал под руководством Фон Неймана над IAS.

Одну из прорывных технологий, концепцию предпросмотра, придумал Джин Амдал, а развивали её Джон Кук [John Cocke] и Харвуд Кольски [Harwood Kolsky]. Очень кратко, их разработку можно описать следующим образом. Они создали устройство согласования скорости, вставленное между арифметическим блоком и памятью. Арифметический блок получает операнд не напрямую из общей памяти устройства, а из специального буфера. Туда же, в этот буфер, будет помещён результат вычисления. Арифметический блок в этот момент уже будет выполнять следующую операцию и не будет иметь прямого контакта с основной памятью устройства, все затрачивающие время процессы, связанные с вызовом операнда, берёт на себя именно опережающее устройство. Тут мы несколько поторопились с техническим погружением, однако, разработка этой технологии скажется не только на этом конкретно компьютере, но и на всей индустрии в целом.

Цель по производительности «в 100 раз быстрее IBM 704» изначально была прописана не совсем корректно, не было понятно, как реально оценивать прирост производительности. В зависимости от того, как оценивать результат, можно было считать цель как невыполненной, так и перевыполненной. Специально для Stretсh была разработана стандартная модульная система [SMS – Standard Modular System]. Разработка этой системы была не менее перспективной (в планах), чем сам суперкомпьютер. IBM рассчитывала, что набор из нескольких сотен стандартных типов карт сможет удовлетворить любые потребности для проектирования и построения компьютеров. Однако в самое ближайшие время количество типов карт выросло с нескольких сотен до нескольких тысяч. В них применялись совершенно различные схемы, использовалась резисторно-транзисторная, эмиттерно-связанная, диодно-транзисторная логика.

Эмиттерно-связанную логику разработал сотрудник IBM Хэнон Йорк, а схемы с её использованием создавал Роберт Хенле, человек, который внёс существенный вклад в изучение полупроводников, но не стал публичной персоной. Именно в рамках Stretсh впервые применена ECL (эмиттерно-связанная логика), в дальнейшем схемы ECL станут основой для суперкомпьютеров до 1980-х гг. Внутри IBM настолько активно продавливалось использование транзисторных технологий, что Том Уотсон-младший, сын создателя IBM и её руководитель в интересующий нас период, установил конкретную дату, после которой ламповые технологии в IBM были просто запрещены.

Планируя действительно универсальный компьютер, специалисты из IBM ориентировались на нужды научных исследований, обработки бизнес-данных и различных крупных задач для военных целей. Формально, планируемый суперкомпьютер для каждой из названных сфер мог быть заменён техникой специального назначения, но Project Stretch имел 4 существенных преимущества:

Задачи для пользователя могли меняться и расширяться даже в процессе решения конкретной производственной проблемы, дорогая специализированная машина могла оказаться неэффективной через несколько лет, в отличие от разрабатываемого универсального суперкомпьютера.

При изначально заложенном векторе на универсальность появляется возможность для модификации под конкретные задачи, причём эта модификация не будет сложной задачей.

Специфика компьютеров этого периода подразумевала очень большие затраты на разработку техники под конкретные нужды, суперкомпьютер хоть и включал некоторое «ненужное» оборудование, но в итоге обходился покупателю дешевле, чем разработка отдельного компьютера под конкретные задачи.

Четвёртое преимущество требует понимания того, что в 1950–1960-е гг. квалифицированных работников, которые могли создавать настолько сложную технику, было мало. Разрабатывать одновременно большое количество высокопроизводительных машин было просто некому, их создателей, при большом желании, можно перечислить пофамильно. И для удовлетворения спроса логично было создать одну общую машину, которую можно модернизировать под конкретные потребности.

Эти идеи были разработаны совместно Вернером Бухгольцом и Стивеном Данвеллом изначально, ещё до разработки конкретного компьютера.

Использование новых транзисторных технологий обеспечивало не только существенный рост скорости, но и новый уровень надёжности, совершенно недостижимый для ламповой технологии, позволяющий многократно усложнить строящуюся машину.

Разработка Stretch может быть названа авантюрной, ведь и разработка используемых в нём технологий, и проектирование компьютера осуществлялись одновременно. Новые схемы давали прирост в скорости примерно в 10–20 раз, новая память в шесть раз превосходила используемую ранее. Именно память существенно ограничивала создателей и повлияла на целый ряд технических решений, не применяемых ранее IBM. Она позволяла использовать шесть потоков одновременно и, фактически, была быстрее процессора, повышая быстродействие системы в целом, чуть подробнее на этом остановимся позже. В программах для этого компьютера стали использовать восьмибитный байт, хотя встречались и исключения, о которых будет вспоминать Вернер Бухгольц. Используемая разрядность машинных слов (8/32/64 бита) тоже станет в дальнейшем стандартом. Ещё одним новаторским и, в некотором смысле, «опасным» шагом, стало предоставление пользователям полного программируемого доступа к оборудованию. Подразумевалось, что работать с новым суперкомпьютером будут высококвалифицированные сотрудники, и технике не требуется «защита от дурака». Фактически пользователю предоставляли возможность использовать имеющиеся ресурсы и технологии компьютера любым физически возможным образом.

Одним из наиболее прогрессивных механизмов стала многозадачность, использование разделения времени. Для того периода технология была прорывной. Только в 1957 году Джон Маккарти начал первый проект по реализации аналогичной системы на IBM 704. Вернер Бухгольц в книге 1962 года напишет о данной технологии: «Эта ныне известная (но еще неиспользованная) концепция была новой в 1956 году и рассматривалась с подозрением». Однако разделение времени было реализовано с прицелом на предстоящие задачи.

Многозадачность стала одной из функцией, которая позволяет называть этот проект по-настоящему прорывным в техническом плане. Она, вместе с существенным ускорением вычислительных задач, позволила перейти на отображение результатов конкретных операций в режиме онлайн, вместо целесообразного вывода результатов в режиме офлайн в компьютерах, применяемых ранее. Одной из причин подобного перехода выступила потребность в минимизации рутинного вмешательства оператора, который тормозил работу компьютера.

Многозадачность связана со спецификой работы центрального процессора. Он сам состоял из ряда блоков: блока инструкций, блока опережающего просмотра, параллельного и последовательного арифметических блоков. Все они могли работать одновременно. Логически, процессор работал как единое скоординированное устройство на последовательности инструкций под единым управлением. Когда проектировался центральный процессор, особый акцент делался на то, чтобы пользователь никак не пересекался с тонкостями операций непосредственно внутри этой сложной системы. При этом блок инструкций можно назвать отдельным «маленьким компьютером», он имел свои собственные инструкции для выполнения, свою собственную небольшую память для хранения индексных слов и собственный арифметический блок.

Рама в закрытом состоянии, изображение из книги Вернера Бухгольца. На фотографиях ниже можно увидеть частично открытые рамы

Сама сборка центрального процессора также занимательна. Использовались одноконтурные и двухконтурные платы. В системе использовалось примерно 4000 двойных пат и 18000 одноконтурных карт. Всего использовалось примерно 170000 транзисторов. Они собирались в 2 затвора, которые становились одной рамой. Перед вами рама в закрытом состоянии.

Для распределения питания по каждому ряду плат использовалась ламинированная медная пластина. Правила электробезопасности таковы, что одножильный провод использовался только до 60 сантиметров в длину, витая пара могла доходить до 90 сантиметров, нетерминированный коаксиальный кабель – до 150 сантиметров и терминированный коаксиальный кабель – длинной до 30 метров (данные переведены с футов), ввиду чего снабжение машины электричеством – задача особой сложности. Для уменьшения проблем с распределением и регулированием мощности в каждой рамке установлен специально разработанный блок питания мощностью 2 кВт. Правильное применение всех проводов и вся конструкция панели были рассчитаны на компьютере. Центральный процессор состоял из 18 «шкафов», соединённых в единую структуру.

На изображении хорошо виден весь центральный процессор из которого выдвинута одна ячейка со всей своей сложной сетью электроснабжения

Блок шины памяти координировал весь трафик между различными блоками памяти и частями центрального процессора.

Память у данного компьютера представляют отдельный интерес. Использовалась память на магнитных сердечниках, она же ферритовая память. В суперкомпьютере применялись высокоскоростные дисковые блоки, которые вмещали 2 миллионов слов. Подобных устройств можно было подключить несколько, как писал Вернер Бухгольц.

Для этих дисковых блоков была характерна крайне высокая скорость считывания/записи – 8 миллионов бит в секунду по 1 каналу, это в 90 раз больше, чем у магнитной ленты IBM 727 (а она производилась аж до 1971 года). Несколько блоков памяти в системе 7030 не считаются отдельными устройствами, они ведут себя как один большой блок с более высокой скоростью. Доступ к любому месту любого дискового устройства требовал порядка 150 миллисекунд. Блоки помещались в алюминиевый корпус, а затем в масло, которое обеспечивало стабильную температуру. Данный тип памяти не был новой разработкой IBM, более того, в своё время IBM за её использование без покупки патента получила судебный иск, заплатив в итоге владельцу 500 000 долларов за патент.

Нельзя не уделить внимания и разным подходам к байту. Не сразу стал использоваться 8-битный байт, было ещё много вариантов, и 6-битный байт и 12-битный байт, были и другие варианты для совместимости с кодом, используемым в некоторых образцах оборудования, однако эти идеи были отклонены, поскольку преимущества частичной совместимости оказались недостаточными для того, чтобы компенсировать недостатки.

Вернер Бухгольц в главе 6 разделе 5 своей книги даёт достаточно подробное объяснение, почему был выбран именно 8-битный байт:

Полный охват в 256 символов был сочтён достаточным для подавляющего большинства возможных применений.

В рамках этого охвата один символ представляется одним байтом, чтобы длина любой отдельной записи не зависела от совпадения символов в этой записи.

8-битные байты эффективно экономят память диска.

При работе с числами десятичную цифру можно представить всего 4 битами, и два таких 4-битных байта можно упаковать в один 8-битный. И хотя подобное упаковывание численных данных не представляет особой значимости, это распространённая практика, позволяющая увеличить скорость и эффективность хранилища. Строго говоря, 4-битные байты относятся к другому коду, но простота 4- и 8-битной схемы в сравнении, например, с комбинацией 4 и 6 бит ведёт к более простому устройству машины и логики адресации.

Размеры байтов в 4 и 8 бит, являясь степенью 2, позволяют разработчику компьютеров задействовать мощные возможности двоичной адресации и индексации вплоть до уровня бит» (более подробно об этом можно прочитать в главах 4 и 5 книги, оригинал книги прикреплён в начале текста).