Почему не нужно отключать исправления Spectre и Meltdown на современных ПК

В сети существует множество инструкций, посвящённых увеличению производительности компьютера. В основном все они сводятся к отключению или активации скрытых параметров операционной системы, кочуя много лет из статьи в статью без каких-либо изменений. Однако технологии не стоят на месте, и то, что было актуально ещё вчера, сегодня уже может считаться устаревшим. В этом небольшом материале вы узнаете, почему не нужно отключать исправления Spectre и Meltdown на современных ПК.

Автор: Павел Прилуцкий | Источник: ixbt.com

Пояснение

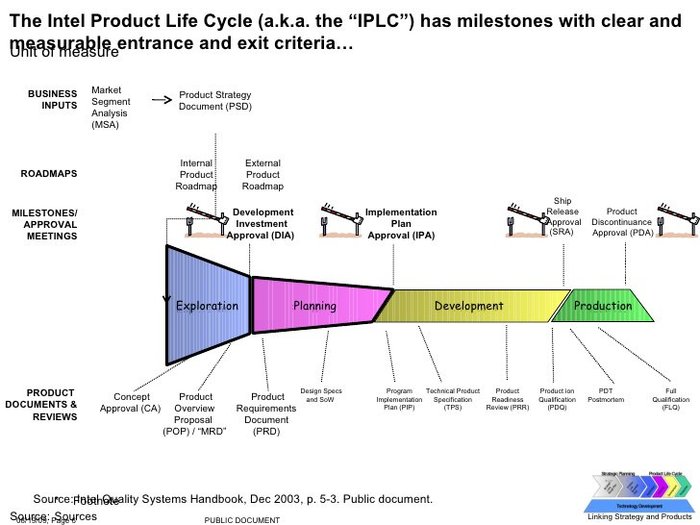

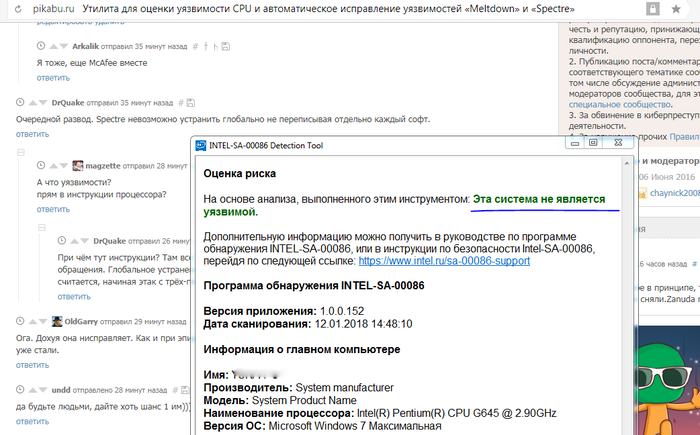

Spectre и Meltdown — это критические уязвимости, впервые обнаруженные в 2018 году и затрагивающие практически все процессоры, основанные на архитектуре x86. Они связаны со спекулятивным выполнением команд, которые используются для ускорения внутренних вычислений CPU.

Spectre позволяет злоумышленникам обмануть процессор, заставив его раскрыть данные из защищённых областей памяти (пароли, ключи шифрования и т. п.).

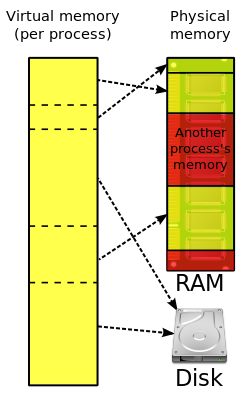

Meltdown даёт возможность читать память ядра ОС, что особенно опасно для серверов и виртуальных машин.

Первые программные патчи, исправляющие обе уязвимости, появились практически сразу. Но они значительно снижали производительность ПК. Особенно страдали увлечённые геймеры. Представьте: вчера вы приобрели игровой ПК, вложив немалую сумму денег. Поиграли в любимую игру, а на следующий день обнаружили, что после обновления Windows он стал работать медленнее. Неприятная картина, неправда ли? Вот и геймеры так решили и стали массово отключать программные исправления через реестр Windows или утилиты наподобие InSpectre. Однако на дворе уже середина 2025 года, и нужно ли заниматься этим непотребством в наше время?

Исправления

Начиная с 12-го поколения процессоров Intel и AMD Ryzen 5000, отключать программные заплатки от Spectre и Meltdown не нужно. Оба производителя ввели в свои CPU механизм защиты от спекулятивных атак — Enhanced IBRS (Enhanced Indirect Branch Restricted Speculation) и значительно улучшили изоляцию буфера при работе с плавающей запятой. В результате, в отличие от старых компьютеров, собранных до 2022 года, уязвимости блокируются на уровне микроархитектуры.

Актуальные редакции Windows 10/11 и Linux также научились автоматически определять и применять все необходимые исправления. Например, если планировщик ОС видит, что CPU защищён аппаратно, патчи, которые могли бы замедлить работу ПК, не применяются. Если же мы попробуем принудительно отключить их, то это только ухудшит производительность. Современные ОС и приложения, включая игры, компиляторы и виртуальные машины, оптимизированы с учётом наличия этих защит.

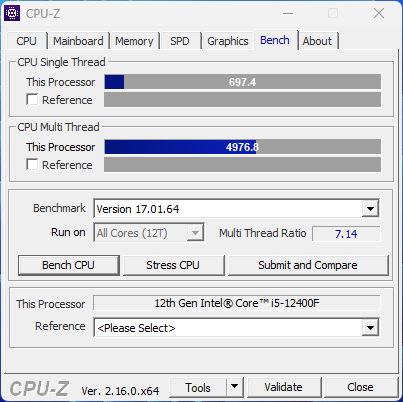

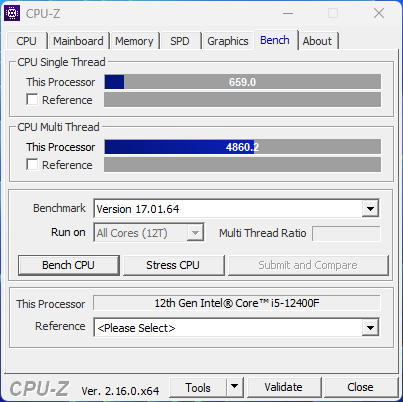

До и после отключения заплаток

Заключение

Процессоры и операционные системы значительно изменились с момента обнаружения уязвимостей Spectre и Meltdown в далёком 2018 году. Если ваш ПК собран уже после 2022 года на CPU Intel 12-го поколения, AMD Ryzen 5000 или новее, то нет никакого смысла отключать программные патчи от Spectre и Meltdown. Вы только ухудшите производительность своего ПК. Вместо этого лучшего обновите BIOS.