Сижу тут, попиваю чаек со смородиновым листом (как в старые добрые, не воняю ностальгией), и натыкаюсь на это. Поперхнулся аж. Оказывается, уже готов план на случай, когда этот кому-то драгоценный интернет отключат! Совсем!

И знаете что? Я аж прослезился от умиления. Вспомнил свои счастливые 80-е, когда у меня в телевизоре было целых ТРИ программы! Представляете? ТРИ! И на кухне в радиоприемнике — тоже ТРИ! И как-то жили, не падали в обморок от недостатка контента.

А сейчас что? Весь этот ваш цифровой шизофренический цирк: «ой, у меня интернет на 0.3 секунды пропал, я умер!», «ай, гигабайт трафика кончился, жизнь потеряла смысл!». Ребят, вы вообще в курсе, что можно жить без постоянного потока котиков, политических срачей и рекомендаций как правильно жарить картошку?

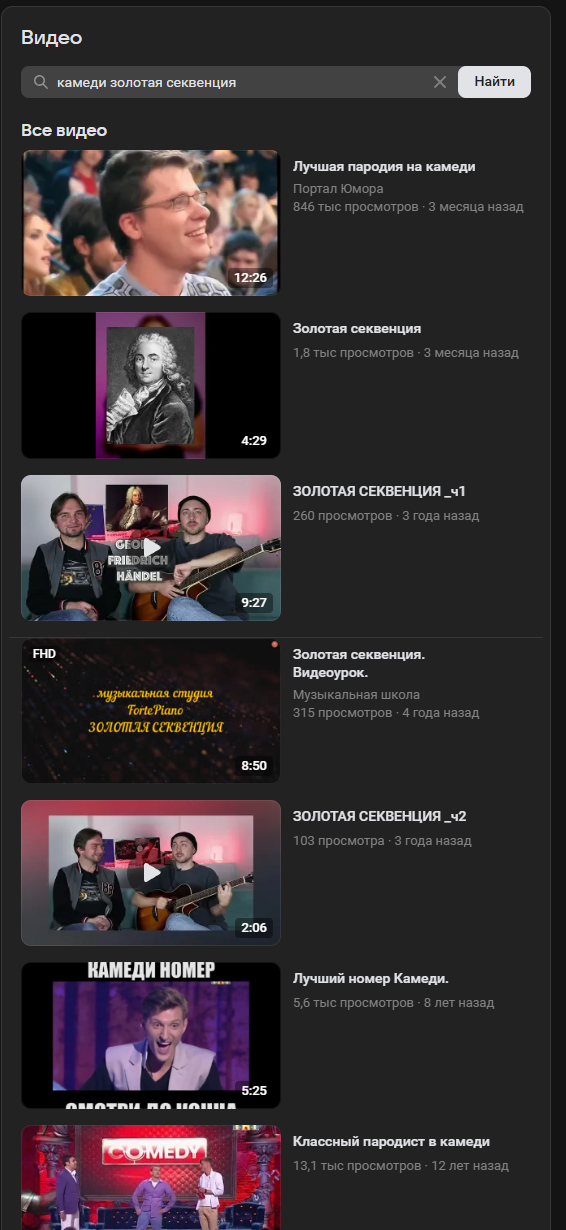

Вот этот список сайтов - он же гениален! По сути, возвращаемся к истокам: несколько проверенных источников, без шума, без лишней информации. Меньше знаешь - крепче спишь, как говорила моя бабушка, пока я смотрел свою третью программу по телевизору.

И самое смешное - все уже готово! Государство так заботится о нашем психическом здоровье, что заранее подготовило нам цифровую диету. Уберут все лишнее, оставят только самое необходимое. Красота!

А вы тут ноете: «ой, свобода слова», «ой, доступ к информации». Вы в своем уме? Какая еще информация? Вам что, мало знать прогноз погоды, курс доллара и расписание автобусов? Остальное - от лукавого! Впрочем зачем вам знать курс доллара? Хотя... Вон спроси любого СШАнца об этом курсе - ни один не ответит, а ты знать будешь! Молодец.

Лично я уже готов. Даже радуюсь. Наконец-то перестану видеть эти убогие мемы про политиков, перестанут приходить уведомления от «умных» колонок, которые умнее меня (обидно, черт возьми).

И да, Пикабу там в списке нет. Но это и к лучшему - меньше будем читать про то, как коты гадят в тапки и какие мудаки эти офисные работники.

В общем, готовьтесь, граждане! Скоро ваш интернет отключат, и мы наконец-то вспомним, что такое реальная жизнь. А я пойду посмотрю свою третью программу. Как в старые добрые.

P.S. Комментарии от диванных экспертов по цифровым правам уже открыты. Жду ваших криков о «свободном интернете» между проверками почты на том самом работающем сайте