VPN на WireGuard

Введение

В наше время, когда интернет играет важную роль в нашей повседневной жизни, безопасность и конфиденциальность в онлайн-пространстве становятся все более важными. VPN (Virtual Private Network) предлагает надежный способ защитить свою интернет-активность и обеспечить конфиденциальность ваших данных. WireGuard - это новая технология VPN, которая обещает быть быстрой, безопасной и простой в использовании. В этой статье мы рассмотрим, как создать свой VPN на базе WireGuard.

Что такое WireGuard?

WireGuard - это современный протокол VPN, который разработан для обеспечения безопасной и эффективной передачи данных через общедоступные сети, такие как интернет. WireGuard изначально был представлен для ядра Linux, но сейчас он доступен для различных операционных систем, включая Windows, macOS, Android и iOS.

Основные преимущества WireGuard включают:

Простота: WireGuard создан с упором на минимализм и простоту в использовании. Он имеет всего около 4 000 строк кода, что делает его значительно легче и проще в понимании по сравнению с другими протоколами VPN.

Скорость: Благодаря своей простоте, WireGuard может предложить высокую производительность и быструю скорость передачи данных. Он использует современные алгоритмы шифрования, которые работают эффективно и быстро.

Безопасность: WireGuard основан на криптографических примитивах, которые считаются безопасными и надежными. Он использует криптографические алгоритмы, такие как Curve25519 для обмена ключами и ChaCha20 для шифрования данных.

Мобильность: WireGuard разработан с учетом мобильных устройств и может легко интегрироваться на смартфонах и планшетах. Это делает его удобным для использования на различных платформах и операционных системах.

Почему создание собственного VPN на WireGuard?

Существует множество коммерческих VPN-сервисов, предлагающих свои услуги по защите вашей интернет-активности. Однако создание собственного VPN на базе WireGuard может иметь несколько преимуществ:

Полный контроль: Создание собственного VPN дает вам полный контроль над вашей сетью и данных. Вы сами определяете правила и настройки, а также можете контролировать доступ к вашей VPN-сети.

Приватность и безопасность: Используя свой собственный VPN, вы можете быть уверены в безопасности и конфиденциальности своих данных. Ваши данные будут шифроваться и передаваться через защищенное соединение, обеспечивая защиту от нежелательного прослушивания.

Локальный доступ: Если у вас есть удаленные устройства или серверы, вы можете легко получить к ним доступ через свой VPN, не зависимо от вашего текущего местоположения. Это удобно для удаленной работы и обеспечения безопасного подключения к локальным ресурсам.

Экономия денег: Коммерческие VPN-сервисы часто требуют ежемесячную оплату за их использование. Создание собственного VPN может быть дешевле в долгосрочной перспективе, особенно если у вас есть доступ к серверу или виртуальной машине.

Как создать личный VPN на WireGuard

Теперь давайте рассмотрим пошаговую инструкцию по созданию своего VPN на базе WireGuard.

Шаг 1: Аренда VDS сервера

Первым шагом является аренда сервера. Арендовать сервер необходимо для того чтобы ваш впн всегда работал. Причем сервер должен иметь IP адрес другой страны, чтобы обходить блокировки. Для цели создания VPN в РФ, лучшим вариантом будет аренда VDS сервера в Амстердаме.

Арендовать нужный сервер можно за 5 рублей в сутки в хостинговой компании. Начнем:

Зайдите в личный кабинет

Пополните баланс минимум на 200 рублей. Эти средства на балансе как топливо для всех ваших серверов. Списываются с баланса каждый день по 5.2 рублей в день (В нашем случае с арендой простого сервера)

Настройте автоплатеж. Это избавит вас от постоянного ручного пополнения средств за аренду. Или можно положить сразу большую сумму, это выгодно, потому что без комиссии, но не для всех. Без комиссии можно пополнять счет от 10 т.р.

Все готово для создания сервера VPN на WireGuard

Шаг 2: Создание сервера с WireGuard

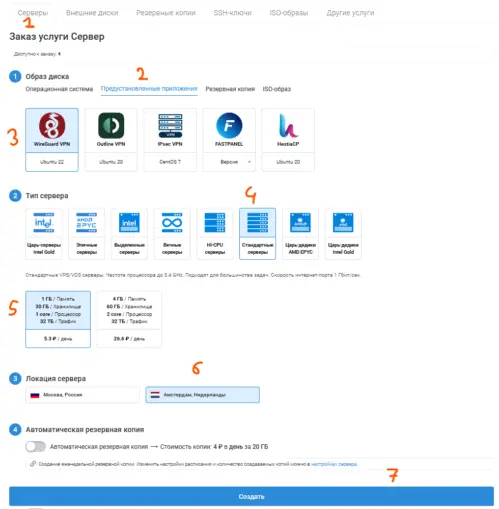

В личном кабинете нажмите кнопку "Создать сервер"

Далее соберите конфигурацию сервера:

Выберите вкладку "Серверы"

Выберите вкладку "Предустановленные приложения"

Выберите "WireGuard" на Ubuntu 22

Выберите "Стандартный тип сервера"

Выберите характеристики сервера и его тариф.

Выберите локацию "Амстердам" Если вы в РФ.

Нажмите "создать"

Свой VPN на WireGuard

Шаг 3: Перенос конфигурационного файла

Вы создали сервер с предустановленным WireGuard. На вашем сервере был создан конфигурационный файл формата "wg0.conf". Этот файл нужен для подключения к серверу (Чтобы руками ничего не настраивать на устройствах, которые будут подключаться к вашему VPN серверу) Можно и руками. У вас в личном кабинете в разделе "Поддержка - Тикеты" будет письмо с данными для подключения. Теперь можно скачать приложение WireGuard на свои устройства и создать руками подключение к серверу используя полученные данные.

Далее в данной статье мы рассмотрим вариант подключения к своему серверу с помощью конфигурационного файла. Для начала нужно перенести конфигурационный файл на свои устройства на которых будет использоваться VPN.

Для этого:

Подробный перенос:

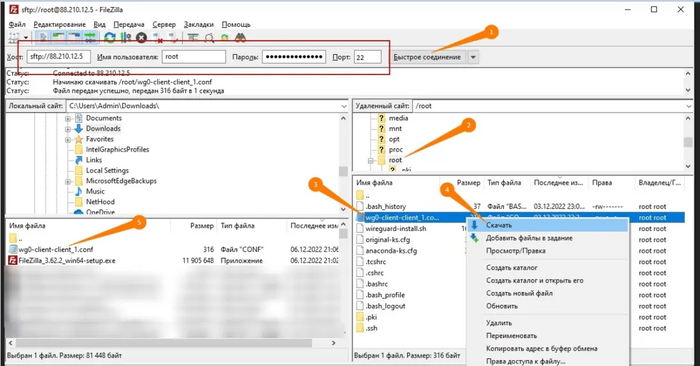

Введите IP адрес своего сервера, пользователь "root" Пароль root Был прислан в тикеты. Укажите пот 22 и нажмите "Быстрое соединение"

Выберите на сервере папку "root" А в левой части окна выберите папку на вашем ПК, куда вы будете переносить файлы.

Выделите файл "wg0-client-client_1.conf"

Нажмите правой кнопкой мыши на файле и выберите "Скачать"

Файл будет скачен в указанную вами папку на ПК.

Перенос конфигурационного файла

Шаг 4: Запуск VPN

Последний шаг - запустить ваш VPN на базе WireGuard.

Скачайте VPN клиент WireGuard. Его можно скачать с официального сайта. Далее подключаем скачанный ранее файл конфигурации в клиенте VPN.

Запустите клиент WireGuard и нажмите кнопку "Импорт из файла"

Выберите скаченный файл "wg0-client-client_1.conf"

Нажмите открыть

Конфигурация добавиться и останется только нажать на кнопку "Подключить. (Если вдруг будет ошибка что файл не с тем именем, то переименуйте файл удалив wg0-)

Проверьте, что соединение установлено и VPN работает, переходим на сайт 2ip.ru, ваш IP должен быть таким же как IP сервера.

Создание дополнительных пользователей и конфигураций WireGuard

Вы можете создать дополнительных пользователей на разные устройства. Кроме того это рекомендуется делать. То есть для ПК у вас один конф. файл, а для смартфона другой. Это ускорит работу впн. Также если вы хотите подключить к своему vpn серверу друга, то для него нужно будет создать его личный конфигурационный файл.

Делается это так:

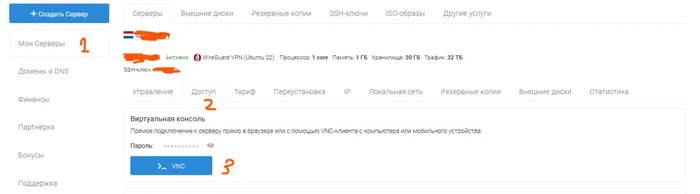

Подключитесь к серверу через VNC

Нажмите вкладку "Мои серверы" - Выберите свой сервер

Нажмите вкладку "Доступ"

Нажмите "VNC"

Подключение к серверу через VNC

Вы подключитесь к серверу где будет запущен терминал Ubuntu. Введите туда пользователя root и пароль от root. (Когда вводите пароль он не отображается) В итоге вы увидите что зашли под root)

Также вы можете создать дополнительных пользователей для мобильного устройства и прочее, для этого используйте команду

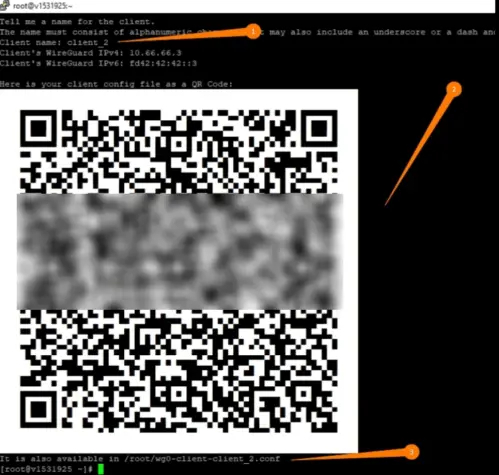

Скрипт запросит ввод некоторых данных, на первом этапе нужно выбрать 1) Add a new user, затем введите имя клиента, дальше данные оставляем без изменений. Через секунду вы получите QR код для подключение через мобильные устройства, и путь к файлу конфигурации для подключения этого пользователя для десктопных устройств.

Создание конфигурационного файла

Имя клиента

QR код для подключения со смартфона (Лично у меня он почему-то не сработал и я добавлял конфигурационный файл руками, скачав его на свой смартфон

Путь где лежит новый конфигурационный файл. Он лежит там же где и ваш. Принцип его переноса точно такой же как в Шаге 3. Данной инструкции.

Не забывайте создавать отдельные конфигурационные файлы для каждого устройства и пользователя вашим VPN сервером.

Заключение

В этой статье мы рассмотрели, как создать свой VPN на базе WireGuard. WireGuard - это современная технология VPN, которая предлагает простоту, безопасность и высокую производительность. Создание собственного VPN на базе WireGuard дает вам полный контроль над вашей сетью и обеспечивает защиту ваших данных. Следуя пошаговой инструкции, вы можете создать свой собственный VPN и наслаждаться безопасным и приватным интернет-соединением

## Теги

VPN на WireGuard, Создание собственного VPN, WireGuard, Защита данных, Конфиденциальность в Интернете, Безопасное соединение, Приватность данных, Шифрование трафика, Онлайн безопасность, Собственная сеть