Повесть для начинающих (да и не только) админов. Может даже спектакль в лицах.

Сегодня тут был пост, который снесли где автор рассказал как зашифровали данные его конторы и как он выдергивал данных взад. Из за того что решением было заплатить вымогателям с последующим благополучным результатом пост был снесён как я предполагаю по подозрению в рекламе сотрудничества с вымогателями что может кстати так и есть (я хз, но вполне) но вот что мне не понравилось что многие ринулись обсмеивать и отрицать само явление – явление когда по вам вот так целенаправленного работают, потом всё шифруют и потом за деньги всё возвращают.

Дабы и меня не заклеймили как скамера и рекламщика договорнячка с шантажистами я приведу конкретный, действительный (не для всех) способ как сделать ТАК ЧТОБЫ ПЛАТИТЬ НЕ ПРИШЛОСЬ, но сначала опишу само явление и проблему. Да млин дорогие модераторы к сожалению!!! такое есть… да.. и лучше осознавать и быть готовыми и иметь решение (его я и предложу в конце)

Итак сначала кратко (как Путин в историю на 30 сек) про проблему и явление, а потом про решение.

По мимо банального явления как вирусы шифровальщики которые просто шифруют ваши данные (думаю тут всем это знакомо) и разбрасывают везде текстовые файлики с инструкцией куда и как слать деньги и возможно какие то контакты для связи существуют и целенаправленные шифрования. Там никто (изредко сайты антивирей) вам данные не расшифрует потому что скорее всего этих контактов то уже и нет и чел уже где то на бутылке или это просто система нипель. Если говорим про простых шифровальщиков то зачастую это мамкины хацкеры покупают готовые конструкторы троянов\шифровальщиков, меняют названия, меняют контакты и реквизиты, кошель и алга, но мы сейчас не про это – «тут рыбы нет» . Мы про другое сейчас (да да.. почти к сути уже добрался ). Сейчас активно действую профессионально сплоченные группы тех кто проникает в сеть предприятия, шифрует данные, далее находясь на контакте, демонстрируя холодную деловитость, (Nothing personal, just business) профессионализм - решают вашу проблему путем получения ваших средств при этом попутно сопровождая вас на всех этапах как заправский крутой ИТ аутсорсинговый сервис на всех этапах (тикеты, чат круглосуточный, личный кабинет и т.д) да ещё и не просто так, а например по средствам выставления СЧЁТА (то есть конторе даже не надо где то рожать хмурый налик чтобы расплатиться) то есть удобства и сервис на высоте! Беда в том, что действительно решают проблему и поэтому им платят и многие даже заботиться (заботились) про свою репутаци. Для тех «специалистов» что про такое слыхом не слыхивали даю намётку – почитайте про группировки Cont/Ryuk, Pysa, Clop (TA505), Hive, LockBit 2.0, Ragnar Locker, BlackByte и BlackCat. После того оглянитесь вокруг и посмотрите на каком профессиональном уровне сейчас утроены call центры мошенников и прикиньте известный орган к носу на тему «бывает\ не бывает.» Чуваки проникают в сеть компании (хоть с пользовательской безправной машины, хоть как то) проводят в сети до месяца – спокойно изучают сеть, изучают данные по компании в том числе и публичные. Легко понимают примерные финансовые возможности компании (им точно не надо.. можно примерно) далее задача «бахнуть» сеть и выставить сумму которая контора безболезненно потянет, а если ещё присовокупить что оплата по счёт (пусть и не от резидента) то вообще «сказка» сплошные удобства. Это лучше чем простой работы или утеря всего и полный крах. Вся эта канитель с каждым шагом настраивает вас на оплату – всё очень деловито. Приведу живой пример: вы получаете свой лох \ фан id попаданца и ссылку на сайт. Вводите там id, далее вы попадает на внутренний портал, где за вами закреплен менеджер а то и отдельно технарь. Всё как в лучших домах – чат, вложение файлов, создания трабл тикетов – всё всё прям капец как на уровне и вы пока с ааах…фигевшими глазами на это всё великолепие взираете. Далее общение и склонение к сотрудничеству с администрацией и ДАЖЕ постпродажной поддержкой скольких то дней (сюр но это так, может не всегда так, но в моих живых примерах было так). Тут всё понятно и что будет далее расписывать нет смысла.

- как ломают ? да как угодно, по вам работают не боты, а люди, вариков полно. если у вас всё по безопасности но недосягаемой высоте или вы просто самоуверенный баран закрывай этот текст.

- мы никому не нужны мы «неуловимые ДЖО» и торгуем дохлыми хомяками (змей кормить)! Да счаааззз, размечтались – нужны нужны! если какие то денежки есть и вы можете их «вынюхнуть» то пофиг что вы не газпром и если контора небольшая то трудозатраты на преодоления защиты будут малы (как правило).

- ну быстро всё выключить из розетках, шифровальщики не мгновенные! В моём примере всё было молниеносно – шифровались не файлы, а диски при помощи легального ПО на который антивирь не агрился.

Итак дано – вы Д’Артаньян, кругом злобные шифровальщики и при этом у вас нет ИТ отдела из 100 дармоедов с пометкой специалист по безопасной безопасности. Решение ооочень банальное и простой и поэтому самое сложное к исполнению по двум причинам:

1) нужна реальная неукоснительность и обязательность реализации

2) нет никакой магии и никаких волшебных программ которые спасут от всего. Это печалит

Решение это ВНЕЗАПНО бэкапирование… (ууоот так вот). Дорохой модератор погоди сносить пост, я продолжу. Дьявол всегда в деталях. Бэкапирование нужно не просто, а многоуровневое, тотальное и эшелонированное. Разными физическими машиными\серверами, которые к примеру никогда не встретятся в онлайне в одно время, эти бекап машины не должны подчиниться домену и его политикам, там должны быть уникальные пароли (разные) и о ужас!!! сделайте уж так чтобы эти пароли нигде небыли бы записаны НИГДЕ. Никаких нафиг менеджеров паролей - уж сделайте усилие над собой.(и если этих паролей от бекап серверов в том числе не будет у ваших начальников и коллег ничего не рухнет)

И ВОТ ВСЁ ЭТО БЫЛО и НЕ СПАСЛО ))) в тех двух случаях в которых я помогал тушить «пожар». Теперь надо сделать так чтобы спасло и заодно поговорим ПОЧЕМУ имея на руках бекапы без единого разрыва, целые,румяные и актуальные пришлось ими пренебречь по факту.

Вот у вас на руках по сути есть бекапы всего, все данные, все виртуалки, и даже все нужные образа физических машин – ваааа .. даааа.. красаучег! Но нет.. жизнь вас не готовило к тому что ляжет всё и сразу. Осознайте: ВСЁ И СРАЗУ. Вы начинаете процесс разворачивания бэкапов, разархивирования данных, копирования, на новые чистые системы (которые надо ещё поставить ВСЕ И СРАЗУ) и речь идёт про десятки и десятки терабайт (это вам не история когда лёг 1 сервак) и вот вы вынуждены доложить что процесс займёт пару дней чистыми… вот так просто и без затей при работе 24\7 просто потому что. Много всего и сразу. МНОГО ВСЕГО – ОЧЕНЬ. СЛИШКОМ. Бэкапы никто как правило не хранит на массивах из быстрых сочных SSD и скорее всего у вас тоже как и у всех бэкапные массивы их HDD больших, жирных и не дорогих, да ещё всё до кучи ЗАПАКОВАНО потому что вы хороший зайчик и вы хотите обеспечить чудесную глубину и частоту резервирования, а данных мноха поэтому тока так.

Потому что никто не планировал такой исход и вот вы собираетесь на консилиум с руководством для выделения приоритетов того что восстанавливать в первую очередь, играетесь приоритетами и пытаетесь как то что то придумать, но всего много и руководитель согласует вам план и приоритеты, но он уже понимает что сроки… сроки пипец… они его не радуют потому что не факт что у вас всё получиться (слово "выгорит" не стал использовать ) это ВЫ уверены что всё будет ок, а руководитель в ВАС в целом уже совсем не уверен после факапа (в целом) и всё это накладывается на весьма мягко говоря нервную обстановку. А ещё ребята которые хотят деНЯГ никуда не делись (это вам не боты) они по прежнему хотят деняг и они ждут, они потратили ресурсы на вас, а значит в процессе могут быть рецедивы (я бы даже сказал что будут потому что ребята которые подались мне сооовсем не дураки) и только вы начнется вставать с колен как вас снова неприятно удивят (даже с отключенным инетом) что конечно же не добавит вашему руководителю уверенности в том что вы сможет решить эту проблему. Руководитель уходит хмурый и задумчивый, попутно прикидывая второй путь решения (я думая понятно про какой путь речь) потому что «рациональность» рулит (в теории) А я вам напомню что злодеи не идиоты – сумма запроса будет подобрано грамотно, они тоже понимают что они могли добраться не до до всех бекапов. И вот итог, результат .. КАТАРСИС который я описывать не буду ато этот пост захотят снести модераторы как за пропаганду шантажистов )))

Теперь проводим работу над ошибками и делаем по новой. С учётом шишек и бошек

Оговорочка для многокопытных многоопытных и крутых как сам мистер вселенная-Курицын моих коллег: вот все сразу в пень! сразу… оно не для вас. пропуститесь, в интернетах всегда кто-то не прав и я в первых рядах. Я сам неплохо умею в умные слова, термины и крутые программные комплексы размером с Африку, тут не про это – тут «простые советские» решения. тут про обязательность концепцию и неукоснительность

Сначала нам нужен план – концепция, в общем политика

Берём за аксиому что нас «хакнут» - 146%. Вот берём за константу НАС ТОЧНО ХАКНУТ.

НАС БУДУ ХАКАТЬ ЧЕРЕЗ ДЕНЬ!

Делаем план действий именно по этому сценарию, но не формальный как план эвакуации а «боевой» - всамомделешний, подробный и хороший.

Делим данные на те которые:

являются действительно чувствительными к утечки (то есть страшна именно утечка, а не просто их потеря)

и данные которые страшно потерять, но их утечка условно нам пофиг (например удалена вся основная файловая помойка компании – работа встала, но там не было данных утечка которых несёт проблемы – не утекли «секретики и делишки», просто мы пролюбили всю рабочую инфу )))

техническое обеспечения работы – (загрубим для простоты понимания - операционки на ПК)

Действительно чувствительных данных всегда мало, людей которые имеют к ним доступ тоже всегда очень мало (а если не так, то должно быть так и точка) и тут есть возможность организовать действительно качественную защиту (когда данных мало и круг лиц мал) – тут углубляться нет смысла, это отдельная тема, но тут можно взять опыт из интернета.

Все прочие данные буду ТОЧНО хакнуты и точно зашифрованы – таков путь такова концепция и поэтому упор на эшелонированное, многоуровневое резервирование. разными средствами по ранее описана методу а именно:

- средства резервирования должны быть представлены хотя бы в 2х единицах (даже если придётся колхозить на простом ПК с простыми дисками)

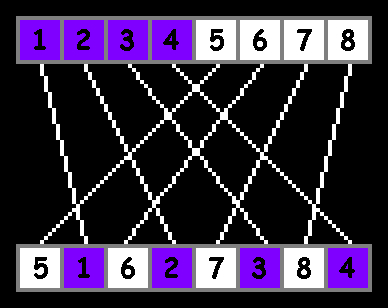

- эти средства никогда не должны встречать в сети в онлайне. Один работает, второй физически выключен. Автоматизация всего этого и прочий конкретный скриптинг я оставлю за рамками – я тут про более важное ПРО КОНЕПЦИЮ.

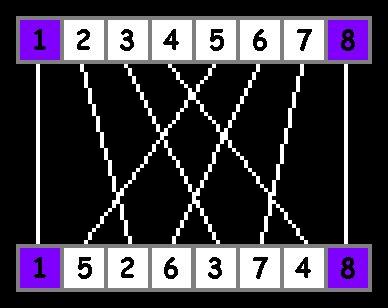

- серваки (серваки\насы\компы\баба зина – неважно) которые занимаются таким бэкапом не должны иметь хоть что то общего по привилегиями и паролям с отсевной сетью. Никакого членства в домене, только уникальные нигде не записанные пароли (да вот так). Только суровый standalone . Бэкап серваки должны сами стягивать данные из источников, то есть у вас не должно быть ситуации когда какой то декапируемый объект сам кладёт по сети на бекап сервер что то тем самым засвечивая путь к нему и до кучи ещё какой никакой но доступ на запись. Только сам бэкап север стягивает данные. Если так не всегда можно сделать – использовать промежуточную шару.

там где случился капец (то есть разные железки, разные доступы и никогда не пересекаются онлайн, с временным интервалом «отстоя») НО! Добавляем ещё ЗЕРКАЛИРОВНАИЕ данных на быстрых носителях. Именно зеркало, а не холодные бекапы, на хоть сколько то быстрых массивах. На таких зеркалах не будет возможности сделать большие глубины зеркалирования (тупо неоправданно дорого) но оно готовое хоть к какой-то работе можно даже сразу заранее расшарить но все данные только в режиме чтения потому назначение прав на больших данных тоже не бесплатное по времени. ВАЖНО!!!! Именно вот такое зеркало отличает предыдущий опыт когда на руках есть все бекапы но толку нет. Вам может казаться что у вас больше времени сожрёт ставить разные ОСи и прочее, а по факту легко будет что все «технические данные» и настройки вы сможете сделать в разы быстрее чем будет возможность дать доступ к просто данным. Просто из за объёмов и операций над этими объёмами (напомню у вас всё и сразу ВСЁ И СРАЗУ)

Проводим РЕАЛЬНОЕ, а не виртуальное учение по «тушению пожара». В реальных обстоятельствах ты получаешь в дыхло там где не ждал - ВОТ БАНАЛЬНО НОЧЬ, УЛИЦА ФОНАРЬ овердохера машин на которые нужно одновременно загружать с USB носителей чтобы восстановить образа, а у тебя нет вот прям сейчас СТОЛЬКО шлефек – ну их тупо нет, и ты нигде их не раздобудешь оперативно, а надо прям СЧАЗ! Или к примеру в огромных объёмах как при настоящем пожаре нужны емкости (внешние диски) и вот тебе раньше казалось что у тебя их этих дисков много и ещё в шкапу пяток не распакованных валяется, но при таком пожаре их катастрофически мало! ИХ НЕ ХВАТАЕТ . Ещё раз – только реальные практические действия покажут слабые места – никакое продумывание даже степ бай степ этого не сэмулирует и не заменит - НИКАК. А если у вас такой бешеный уровень самоорганизации что вы способны так на «бумаге» всё продумать и это реально срабатывало (важно чтоб вы это проверяли на практике а не просто думали что крут) тогда вам сей опус не нужен вы и так молодец

прописанная истина - если вы не проверяете бекапы на работоспособность - значит у вас их нет. тчк.

Вот и всё, ни магии, ни секретов, просто я постарался сумбурно донести одну мысль: важна «КОНЦЕПЦИЯ» при которой вы исходите что вас буду взламывать через день, но при этом вам надо обеспечивать работу. Всё. Нельзя только терять малый пул чувствительных данных, в остальном а хоть обудаляйтесь, обзашифровыватесь, обвзламыватесь – я как феникс, пол ночи и ночь и утром офис в работе и я ещё и поспать успею. СОСИТЕ!

Этот то что по итогу и принесло эффект (вы же не думаете что про вас забудут особенно если вы поделитесь денюжками со злодеями ))) пойдёт время и всё повториться как встарь, но эти «типо» будут уже другие (типа другие или реально другие - пофиг) ребята, потому получив данные по ваше сети в виде карты сети, каких то нюансов или паролей эту инфу тоже можно перепродать другим злодейским злодеям, ровно так как перепродают базы телефоном для холодных звонков

Злодеи легко отступят в том числе если в чатике дать им расклад просто на пальцах с доказухой – там ребята про КПД и про денежки, вы для них «джаст бузинес» им просто нет смысла тратить на вас время, вы просто часть работы, там нет эмоций.

Некоторое время назад я думал что слегонца хитрожоп. Я на все рабочие станции ставлю по дешманскому HDD (даже покупать не надо, всяких 500гб баракуд валом старых) да и 3-4к + стоимости станции не проблема. Диск этот не был виден в системе с буквой (быквы диска нет) Раз в неделю в глухую ночь диск появлялся. Далее бесплатная oem версия акрониса делает образ основного SSD целиком и после этого диск опять убирает букву. Это простой механизм много раз спасала не только от простых шифровальщиков, но и просто от разного рода проблем на рабочих станция. Вот у тебя на станции есть целиковый образ системы недельной давности причём именно что тут, а не в сети. Удобно, прикольно, НО! вот это уже не поможет от ранее описанного способа.

Да концепция подойдёт не всем просто по модели данных, но я и не претендую. На рейтинг пофиг, на препинания и орфографию пофиг, на графоманию пофиг, на всё пофиг, я пошел на обед )))

![12.05.2017 - WannaCry [вехи_истории] Технологии, Вирус, Wannacry, Smb, Безопасность, Информационная безопасность, Информатика, Шифровальщик, Шифр, Компьютер, Тестирование, Программа](https://cs20.pikabu.ru/s/2025/05/11/22/qe7kx6vc.jpg)