Лига Сисадминов

NAS из разных по объёму дисков

Доброго дня. Возник вопрос и понадобилась помощь, может кто сталкивался с таким.

Скопилось несколько HDD на 250, 500, 1000. валяются без дела. какие то живые, какие то не совсем. продавать- да кому они нужны. выбрасывать не вариант. хранить в пыли, тоже не очень.

И стало интересно, можно ли из них собрать raid 5 или 6. с возможностью замены умирающих дисков. Везде пишут что тома буду по объёму самого маленького. Ещё вариант создание виртуальных дисков, например подгонять все до терабайта и из них уже создавать рэйд.

Посоветуйте, как правильнее их использовать и организовать хранилище.

Nextcloud как увеличить объем

Не давно узнал, что есть такое опенсорс ПО. И запробовал его. Установил на сервак win клиента, подвезал пару телефонов. На серваке отдал ему папку под 500Гб. И не могу понять почему у меня на акаунте всего 8ГБ. Да я понимаю что там есть палатная подписка за доп.объем. Но читая в саппорт форуме темы, вижу что у комрадов и терабайты и 100ни гигбайт хранилище. Т.е. отличается от тарифа. Значит подняли сами.

Поднято в двух местах. Рабочая часть на win10Ltsc сервак. От туда идет синхра. Отдано 500гб.

Второй поднят (как тестовый на другом компе) на ubuntuserver 20.04.6 на нем же развернута CASAOS и в ней так же поднят Nextcloud . И разницы нет.

что не так я делаю? можно, как-то без оплаты увеличить объем хранилища. Уже базовые 8Гб забиты только синхрой, с одного телефона.

ВСЕ РЕШЕНО. СПАСИБО ВСЕМ КТО ОТВЕТИЛ. ПОМОГЛИ!!

Мой сервер бэкапов

Дошли наконец-то руки сделать персональный сервер бэкапов, который будет стоять не у меня дома. С этой мыслью я уже несколько лет хожу, делал несколько подходов, но вот наконец-то звёзды сошлись — у меня и железка под него образовалась, и дисков в достаточном количестве, и ОС наконец-то более-менее подобрал.

В качестве железа выбрал старенький HP Microserver Gen7. Продавать большого смысла не видел, куда-то в продакшн ставить тоже — он почти на любой чих под 100% загружается, если какие-то сервисы вешать или просто в несколько потоков файлы по гигабитной сети копировать. А вот с простым хранением файлов он ещё справится.

Это не пошаговая инструкция, это небольшой отчёт на тему «как можно сделать», может кто для себя идеи почерпнёт.

Если же закрыть глаза на процессор, то в остальном из микросервера получается вполне достойный NAS — четыре-пять слотов под 3.5″ диски, плюс можно внутри корпуса кинуть SSD, благо имеется пять SATA-портов и внешний e-SATA, который я завёл внутрь.

Первый раз я более-менее серьёзно пытался подойти к задаче в начале года, поставил было на него TrueNAS Scale. Но по дискам у меня тогда была сборная солянка от 3 до 6 терабайт, да ещё самые большие диски были SMR. А TrueNAS — это zfs. А zfs — это враг черепичных дисков (ну или черепичные диски — враг SMR). Плюс, даже если считать, что диски все CMR, собирать массивы на zfs из разных дисков нерационально. Либо большие потери, либо придётся кроить и попадать на потерю ёмкости или головную боль при возможной замене дисков.

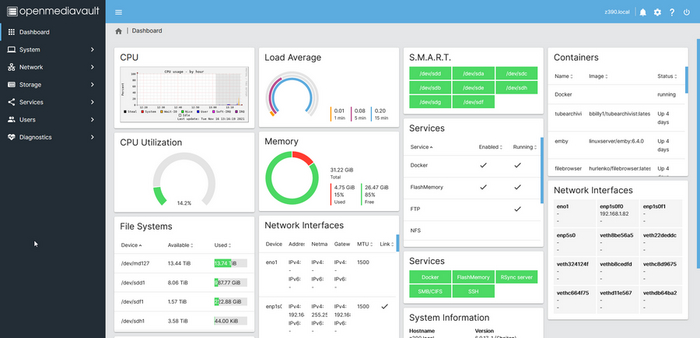

Потому TrueNAS снёс, сервер отложил. В начале лета снова вернулся, решив поставить на него Open Media Vault 7.

Объединил диски при помощи mergerfs, а избыточность захотел получить при помощи snapraid. Некоторое время поигрался со всем этим и понял, что сегодняшний OMV мне нравится ещё меньше, чем TrueNAS. От системы плагинов уже почти ушли, а к нормальной поддержке докера всё ещё не пришли. Да и веб-интерфейс его мне никогда особо не нравился. Хотя чего у OMV не отнять — это того, что он на любой табуретке запускается, к ресурсам совершенно не требователен. Но, в остальном, у меня создаётся ощущение, что разработчики сами пока не знают, что хотят получить в итоге. Потому для меня OMV — это дистрибутив для простейшей файлопомойки на слабом железе для тех случаев, когда хочется иметь хоть какой-то веб-интерфейс и не хочется использовать zfs. Если же железо позволяет — лучше смотреть на другие варианты.

Но тут у меня наконец-то образовалась пачка одинаковых по объёму дисков, да ещё и не черепичных. Потому решил дать TrueNAS второй шанс. Тем более, что в свежей бете (Electric Eel) они наконец-то прикрутили более-менее нормальную поддержку докера, переходя на него c kubrnetes.

Что совпало со смертью каталога приложений TrueCharts, который до этого был основным источником контейнеров для TrueNAS Scale.

Для меня, как человека, который и с докером-то пару-тройку лет назад только общаться начал, а про kubernetes слышал только что «это какие-то контейнеры для энтерпрайза», такое стечение обстоятельство только на пользу.

Железо у меня в итоге получилось такое:

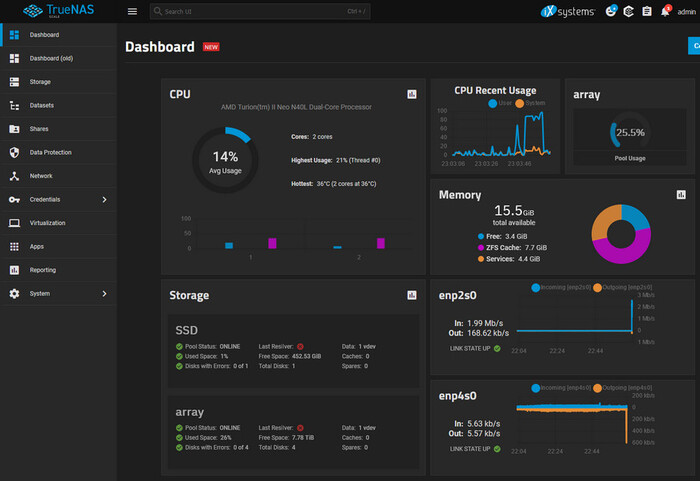

HP Microserver Gen7, с процессором AMD Turion(tm) II Neo N40L — 1,5GHz, 2 ядра (по производительности это примерно Rasperry Pi4).

16 GB оперативной памяти (обычной, не ECC)

4 диска по 6TB, один диск на 4TB и SSD на 500GB.

Дополнительно поставил USB-контроллер и вторую сетевую карту (пока гигабит, потом на 2.5 заменю).

ОС — TrueNAS SCALE 24.10

Про установку писать не буду, там всё несложно — загрузился с CD, поставил ОС, зашел через веб-интерфейс — пользуешься. Разве что по мелочи:

Загрузочным диском я выбрал USB-флэшку Sandisk Extreme на 32 гигабайта. Вообще, это не особо приветствуется, как я понял. Но Sandisk Extreme — очень выносливые флэшки, в отличие от всяких там Ultra. А флэшку на 32 гигабайта мне использовать особо некуда было, объём маловат. Так что пригодилась. Благо у сервера есть внутренний USB-разъём и снаружи ничего не торчит.

Когда установщик спрашивал про EFI, я решил было, что у меня система старая и пусть лучше Legacy-загрузчик сделает. Как выяснилось, это было ошибкой — установка прерывалась с сообщением «не могу найти sda3». Некоторое время повозился с конфигами (ошибка не особо редкая, рекомендовали вставить в скрипт установки sleep 20), но в итоге всё решилось просто ответом «Да» на вопрос про EFI.

Изначально я ставил стабильную версию, 24.04. После установки как раз и узнал про то, что каталог приложений TrueCharts помер, а сам TrueNAS Scale движется в сторону докера. Потому просто обновил систему через встроенный апдейтер до 24.10, даже переустанавливать не пришлось.

Диски

Четыре шеститерабайтника я собрал в массив raidz2, решил, что это будет надёжней, чем подобие raid10, пусть и менее производительно. Правда, после первой же перезагрузки я получил разваленный массив.

Не знаю, что тут конкретно виновато — я не туда нажимал или бета‑версия нахимичила. По ощущениям, Truenas собрал массив из четырёх дисков «виртуально» — после сборки массива он писал «доступно пять дисков вне пула». При этом один диск он в массив таки включил и что‑то на него писал и читал. Но только до перезагрузки. После перезагрузки же в массиве остался только один диск, справка писала «изя всё» и предлагала только восстановление из бэкапа. Потому, когда собрал новый массив, несколько раз перезагрузился для проверки. Новый массив больше не разваливался.

SSD используется для установки приложений.

А оставшийся диск на 4ТБ — под что-то типа архива и бэкапов бэкапов. Да, он будет работать без резервирования, но даже если помрёт, то на нём будут только копии копий находиться и вообще не особо важные данные вида «не хочется потерять, но не настолько важные, чтобы пихать их на основной массив».

Задачи сервера

Основная задача — оффсайтовый бэкап для домашнего сервера. Не всего подряд, само собой — дома у меня занято 30 терабайт, но того, что действительно жалко потерять, там порядка 3–4 терабайт. Пока эти бэкапы делаются в вандрайв (с шифрованием), но там подписка через год заканчивается и особого желания её продлять у меня нет — терабайтных облачных хранилищ у меня и так достаточно, офис 2010 или 2013, на которые у меня есть лицензии, для моих нужд ничем не хуже, чем офис365.

Вторичная — резервный сервер для некоторых сервисов, которые крутятся на домашнем сервере. К примеру, бывает полезно иметь второй инстанс сервиса, если к основному нет доступа. Пусть даже и БД этого инстанса не очень актуальна. Примеры — RSS-читалка (freshrss), vaultwarden (менеджер паролей), мониторинг аптайма (uptime kuma) и прочие мелочи, которые не требуют много процессорной мощности.

Установка приложений

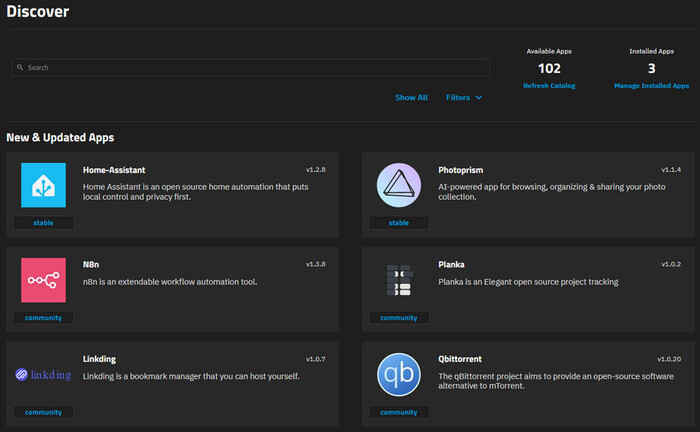

Поскольку версия truenas пока ещё в бете, библиотека приложений тут достаточно ограничена, хотя и пополняется потихоньку — несколько дней назад было 96 приложений в каталоге, сейчас уже 102. А свои приложения так сразу непонятно, как добавлять. Раньше была кнопка «добавить контейнер», сегодня же её не видно. Конечно, можно зайти в консоль и оттуда вводить команды докера, но не затем я уходил с OMV, чтобы с консолью возиться.

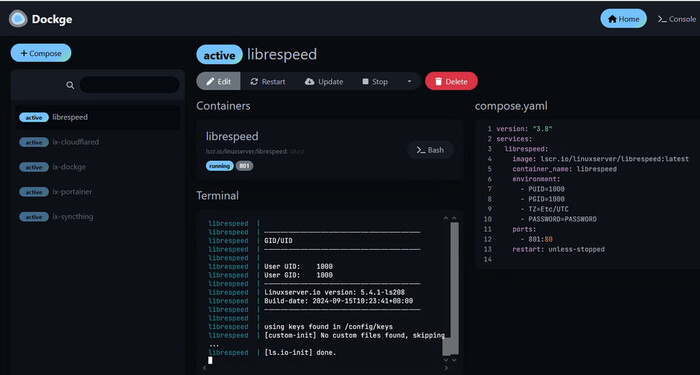

В репозитории имеются portainer и dockge. Portainer лично мне кажется слишком уж замороченным для простой задачи «поставить контейнер». Он слишком много умеет и глаза от этого разбегаются. Потому я его максимум ставил для того, чтобы мониторить работу контейнеров. А конфиги писал и ставил всё из консоли.

А вот dockge прост и лаконичен, если речь идёт просто об запуске контейнера. Вставляешь в поле текст yml-файла, запускаешь. Либо скармливаешь ему команду вида docker run — он её преобразует в конфиг, читаешь — редактируешь по потребности — запускаешь.

Та же командная строка, просто в браузере. На страничке можно контейнер остановить, запустить, обновить, в шелл контейнера зайти, логи почитать…

При этом dockge видит «чужие» контейнеры (которые truenas ставил), но рулит только своими. Это мне кажется удобным компромиссом — что можно ставишь из админки truenas, что нельзя — через dockge. Когда это что-то добавится в truenas — ну или когда там вернут полноценную работу с контейнерами — можно будет аккуратно мигрировать.

Доступ к серверу «из мира»

Я не стал выставлять сервер в мир, он смотрит только в провайдерскую сеть и имеет приватный IP, что в данном случае меня вполне устраивает — дома есть подключение к тому же провайдеру, потому можно не задумываться о пробросах портов и т.п.

С другой стороны — к некоторым сервисам хочется иметь доступ извне, если уж делать тут резервный инстанс. Можно было бы сделать проброс портов с моего vps, допустим, но в данном случае мне проще было воспользоваться туннелями Cloudflare (cloudflared). Да, это опять привязка к третьей стороне, от которой я как бы ухожу, но, в данном случае, она не критичная. Если вдруг cloudflare отвалится, никто не мешает вернуться к вариантам с VPN, пробросом портов или просто купить реальный IP.

Технически это всё выглядит следующим способом:

В админке Cloudflare в разделе Zero Tier создаёте туннель, он вам говорит ID туннеля.

На своём сервере (или вообще на любом компьютере) ставите демон cloudflared и в настройках ему указываете ID туннеля. И дальше со стороны Cloudflare указываете поддомен, через который хотите обращаться к сервису и локальный IP:порт этого сервиса.

Единственное ограничение — доменом должен рулить cloudflare. Не обязательно его там покупать (хотя я купил специально под это дело отдельный домен), но DNS должен быть прописан тамошний.

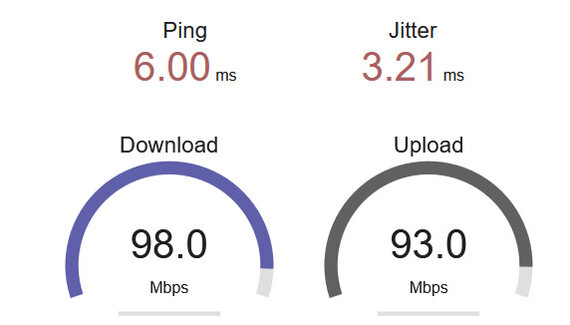

Тут два туннеля — на админку и на контейнер с librespeed.

Скорость, по ощущениям, режется втрое, но тут мне сложно сказать, кто виноват — туннель такой медленный или микросервер не тянет. Впрочем, на меня одного для доступам к мелким сервисами типа пинговалки или vaultwarden’a такого туннеля вполне хватит.

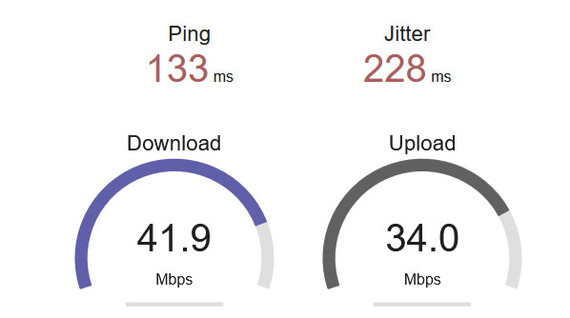

Если измерять скорость через вышеупомянутый librespeed, то при прямом подключении внутри провайдерской сети — практически заявленные 100 мегабит.

А вот через туннель 40 мегабит — это максимум, который удалось получить. Чаще же в районе 25-30 болтается. Впрочем, это для меня вполне терпимо, если не качать большие объёмы данных. А их я пока что качаю через локальную сеть провайдера.

Если cloudflare сломают или захочется большей скорости — тогда уже и буду решать вопрос, благо способов много, этот просто был самый простой.

Бэкап как таковой

Можно пользоваться чем нравится, я пока что остановился на двух методах.

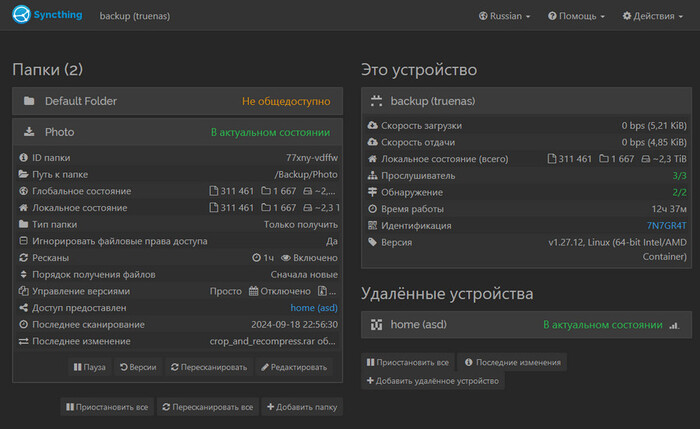

Самое большое и важное, что мне надо сохранять — это фотографии за много лет, которых уже порядка двух с половиной терабайт. Раньше они у меня через syncthing копировались на домашний сервер, а оттуда при помощи duplicati заливались в onedrive. Так что просто добавить ещё один инстанс syncthing’a смотрелось вполне логично. Ну и дальнейшую работу, наверное, большей частью буду в рамках syncthing’a организовывать. Хотя можно и любые другие протоколы использовать при необходимости.

Syncthing есть в каталоге приложений, ставится без вопросов. Само собой, надо в контейнер папку подмонтировать, куда бэкапы складывать. Сперва я посмотрел, как оно работает через глобальное обнаружение и посредников — вышло не очень. Максимум видел порядка 50 мегабит скорость, а так вообще колебалась в районе 10-20 мегабит. Два-три терабайта так качать совсем не хотелось.

Потому настроил прямое соединение с домашним компьютером, выставив наружу порт syncthing’a на домашнем роутере. Так добился полной скорости — 100 мегабит, больше провайдер не предоставляет. Загрузка процессора при синхронизации колеблется в районе 50–70%, но особых лагов в админке не ощущается.

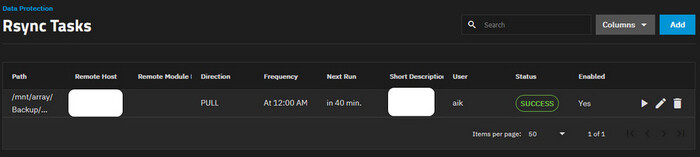

Второй способ — копирование данных с линуксовых серверов через rsync. Тут всё просто, был бы доступ к серверу по ssh. В настройках TrueNAS есть rsync tasks, просто добавляешь туда что, откуда и куда копировать, настраиваешь расписание — и вперёд.

Версионность — через снапшоты zfs. На каждую папку с бэкапами я создаю отдельный датасет, потому могу снапшоты настраивать достаточно гибко, где каждый час, а где — каждую неделю.

Планы на будущее

Из аппаратного:

Постараюсь заменить память на ECC. Раньше я к этом относился "хорошо, но не обязательно, а вот после приколов с домашним сервером стал относиться более серьёзно. Но новую память по 7000 за модуль брать жаба не даёт, а али завалено регистровой памятью, которую микросервер не понимает. Так что придётся искать ECC UDIMM на барахолках, что дело не быстрое.

Заменю гигабитную сетевушку на 2.5 гигабита. Это для «внутренней» связи — на работе кроме микросервера у меня стоит небольшой вебсервер, который я перепрофилирую в ноду proxmox — с него тоже надо будет делать бэкапы, так что пусть они делаются на большей скорости. Ну и свой рабочий компьютер тоже добавлю сетевушку на 2.5 и воткну в тот же свитч.

Может быть, сниму контроллер usb-3 и поставлю вместо него переходник на nvme-диск — под кэш для массива.

По самому микросерверу — я не могу его рекомендовать, если вы собираете сервер совсем с нуля. В gen7 из полезного — только корпус на 4-5 дисков. Но нормально он себя ведёт только в связке с родной материнкой, если же её захочется обновить — то усилий по допиливанию корпуса под mini-ITX будет затрачено довольно много. По мне так проще потратиться на какой-нибудь китайский корпус и там уже собрать систему на нормальном железе. Или взять готовый NAS на x86 и поставить на него интересную вас ОС. Я микросервером воспользовался только по той причине, что он у меня имелся и по производительности более-менее устраивал. Иначе бы взял Jonsbo N2, очень симпатичный корпус, хоть и не очень бюджетный. Или N1.

Из программного:

Дождусь релиза TrueNAS 24.10. Прикручу бэкапы со своих облаков, которыми пока пользуюсь (вандрайв, мэйл, яндекс). Настрою бэкап почты с тех же gmail’ов и яндексов. Ну и настрою обратный бэкап на домашний сервер. Бэкапов много не бывает.

В остальном я не вижу каких-то серьёзных путей для развития. Основное всё сделано, а дальше уже только использование по назначению остаётся. Все эксперименты и тяжелые задачи пойдут на второй сервер (который с proxmox’ом). Но это отдельная история, отдельной статьи не заслуживающая. Материалов на тему «как я поставил proxmox» в сети навалом в любых видах.

Чем выше ТОП, тем короче пароль: как защититься от угроз?

Автор текста: Antxak

Компании стремятся обеспечить свою безопасность. Они следят за периметром, фильтруют почту и сообщения, контролируют рабочие станции. Для этого используются разнообразные инструменты для защиты: от сканеров уязвимостей, до Endpoint Protection и NGFW. На все это тратятся огромные деньги!

Но есть то, что остаётся вне зоны контроля компаний и их средств защиты — это личные устройства и аккаунты топ-менеджмента. Зачастую это самая уязвимая, но при этом критическая точка, которую компании почти никогда не могут контролировать. Что же с ней делать? Разберем в статье.

❯ Проблемы доверия

В целом, для контроля личных устройств и их интеграции в систему безопасности компании достаточно технических инструментов. На рынке их представлено великое множество!

Но кто из топ-менеджеров добровольно согласится передать все свои доступы и коммуникации? Ведь тогда их данные будут доступны не только службе безопасности, но и другим руководителям или владельцам бизнеса. Видно все переписки в мессенджерах, история браузера, личные фотографии и многое, многое другое. К тому же передается и часть контроля над устройством, например, возможность удаленного вайпа.

А если же им контроль навязать, то телефона станет два! Личный-рабочий и личный-теневой, причем данные будут активно передаваться между ними. И взлом «теневого» будет не менее критичен. Это первая проблема — уровня доверия всегда будет недостаточно.

Хотя, были и обратные примеры чрезмерного доверия службе ИБ компании. Во время одного из пентестов мой коллега обнаружил особо интересный случай. Генеральный директор крупной компании хранил логины и пароли от аккаунтов портала госуслуг, системы дистанционного банковского обслуживания, социальных сетей и интернет-магазинов в текстовом файле на контроллере домена!

Вероятно, он считал это место самым надёжным в сети компании, полагая, что ключевой узел максимально защищен. Но он не понимал, что по умолчанию папка с групповыми политиками доступна любому пользователю домена. Почему-то никто из службы информационной безопасности не объяснил ему этого, пришлось передать это ему лично, без отражения в отчете. Но уровень его доверия нас поразил. И это вторая проблема — чрезмерное доверие тоже несет риски.

❯ Взломают, и что?

Некоторые специалисты по безопасности могут подумать: «Это же личные устройства? Что там может быть такого важного? Мы просто запретим использовать личные устройства для работы и общения». Но это требование невыполнимо. Оно либо будет оспорено высшим руководством, либо будет игнорироваться и нарушаться. Иначе оно будет значительно усложнять жизнь всем сотрудникам, а значит снижать эффективность компании. В эпоху удалённой работы люди постоянно решают рабочие вопросы с помощью личных устройств. Ноутбук можно использовать только для работы, но смартфон всегда остаётся и личным, и рабочим инструментом. Из-за этого границы между личным и рабочим компьютерным пространством размываются. Это реальность, с которой мы сталкиваемся каждый день.

Доступ к личному устройству топ-менеджера может привести к фатальным последствиям для всей компании, вот лишь некоторые из них:

Доступ к корпоративной почте и её содержимому. Зачастую опубликованного дампа электронной почты руководства достаточно для серьёзного ущерба репутации компании.

Данные корпоративного аккаунта для удалённого доступа, включая используемый сертификат. Это готовая точка входа в сеть компании.

Сохраненные учетные записи к другим сервисам компании. Это дополнительная информация, которая может быть использована или слита.

Личная переписка руководства, маркетинговые и стратегические планы компании, информация о сделках, а иногда и личные компрометирующие материалы.

Кроме того, такой аккаунт можно использовать для внутреннего целевого фишинга. Например, можно создать «левый» счёт или запросить новую учетную запись — и всё это будет выполнено без сомнений, потому что запрос пришел с настоящего адреса или телефона руководителя.

Самые богатые люди в мире постоянно подвергаются атакам на свои личные устройства. Например, мобильный телефон Джеффа Безоса, который на тот момент был самым богатым человеком в мире, был взломан с помощью лучшего на тот момент шпионского ПО Pegasus.

То же самое касается и других достаточно богатых или публичных людей. Однако речь не идёт об олигархах или политиках. С обычными компаниями всё гораздо проще. Личные устройства руководителей компаний всегда представляют собой более лёгкую мишень, чем периметр самой компании. И когда злоумышленники, благодаря многочисленным утечкам личных данных, начнут нацеливаться именно на личные устройства, для них это станет оптимальным способом проникновения в контур компаний.

❯ А кому защищать?

Возникает вопрос: как обеспечить защиту личных устройств ТОПов? Первое и самое очевидное решение — включить их в контур безопасности компании, но зачастую это недостижимо по описанным в начале причинам.

Остается самый сложный, длинный, но эффективный путь — самозащита. Топ-менеджеры могут самостоятельно защищать свои личные устройства, при минимальном участии компании. В этом случае, они будут отвечать за свою безопасность, оценивать уровень риска и находить баланс между безопасностью, удобством и собственной конфиденциальностью. С большой свободой для них, приходит и большая ответственность!

Без этого никак, ведь никто, кроме них, не имеет доступа к их устройству. Поэтому любые попытки контролировать их действия из вне, будут бесполезны. Всё равно придётся принимать решения самостоятельно.

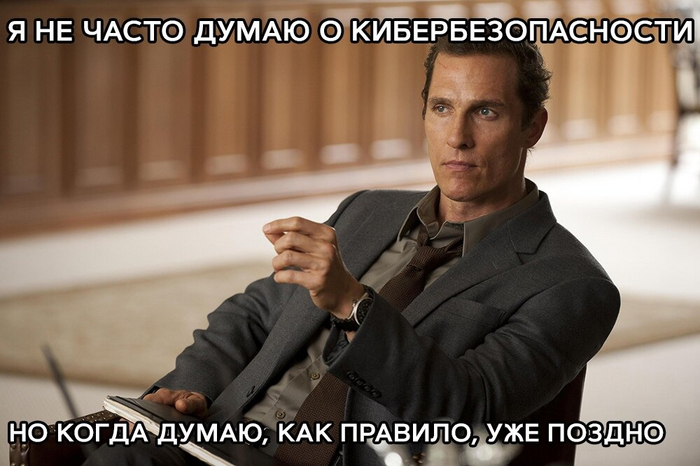

В момент, когда на электронную почту придёт важное вложение, только топ-менеджер будет решать, открывать его на своём устройстве или нет, проверять содержимое или нет, а если проверять то как? Поэтому без обучения и понимания основ кибербезопасности со стороны руководителей ничего не получится.

Такое обучение поможет защитить их от мошеннических действий, как и других пользователей. Однако на практике ТОП-менеджмент может подвергаться более сложным и целенаправленным атакам, особенно если компания крупная и известная.

Это могут быть истории, связанные с использованием дипфейков, подделкой голоса, многоэтапным фишингом или кражей устройств. Такие ситуации становятся возможными, когда человек перестаёт быть «неуловимым Джо», то есть неинтересным для злоумышленников.

Здесь ситуация иная. Топ-менеджеры должны сначала научиться защищаться от массовых атак, а затем уже обращать внимание на целенаправленные атаки. Они также должны учитывать методы, которые могут быть использованы против них, например, представителями силовых структур, которые могут действовать не в рамках закона, но использовать свои служебные возможности.

Для топ-менеджера обеспечение собственной безопасности — гораздо более сложный процесс, чем простые правила информационной гигиены, которые мы стараемся привить всем пользователям. Например, советы не переходить по ссылкам, не открывать вложения и не отвечать на звонки с неизвестных номеров неприменимы!

Дело в том, что обычной домохозяйке действительно не приходит много важных сообщений, поэтому она может спокойно следовать этим правилам. Но для топ-менеджера это невозможно. Ему приходится оценивать уровень угрозы от конкретного действия и балансировать между бизнесом и безопасностью.

❯ А как же наш бухгалтер?

Важно помнить, что в состав топ-менеджмента входят люди с разнообразным опытом, и зачастую они не имеют технического образования. Например, технический директор (CTO) может распознать фишинговый домен, в то время как для главного бухгалтера это будет сложно без специального обучения.

В большинстве крупных компаний значительная часть топ-менеджеров не связана с IT-сферой и, тем более, не обладает знаниями в области кибербезопасности без дополнительного обучения.

Всем этим людям действительно нужно объяснить, причем достаточно просто:

как их будут атаковать разные типы злоумышленников;

на что стоит обращать внимание, и когда включать «подозрительность»;

чему можно доверять и как проверять что-либо своими силами;

как защищать собственные устройства;

как реагировать на инциденты со своими устройствами/аккаунтами.

Необходимо доступно объяснить всё это, не вдаваясь в технические детали и не пытаясь намеренно напугать. В сфере кибербезопасности торговля страхами уже давно вызывает отторжение, и объективная оценка ценится гораздо больше.

Сейчас на рынке мы видим в основном массовые курсы по гигиене, которые не подходят для руководителей высшего звена. Однако я уверен, что вскоре появятся и специализированные курсы по личной безопасности для руководителей. Возможно, это произойдет после какого-нибудь громкого инцидента, как это у нас часто бывает. Курсы могут быть адаптированы под различные виды бизнеса, конкурентную среду и даже учитывать политические аспекты. Прошедшие обучение топ-менеджеры могут стать надежными союзниками службы информационной безопасности. Они будут поддерживать инициативы специалистов по информационной безопасности, поскольку теперь понимают, для чего это нужно. Это дополнительный бонус для компании.

На данный момент атака на личные устройства руководителей является наиболее эффективным способом получения доступа к данным компаний. Мы ожидаем подобных громких инцидентов, возможно и с участием колл-центров. Хотя последних пока больше волнуют быстрые деньги, чем доступы.

❯ Напутствие

Общайтесь со своими ТОПами, объясните им, что им придется погружаться в основы кибербезопасности. Постарайтесь их этим заинтересовать, и лучшая аналогия тут — Правила Дорожного Движения. Раз мы живем в мире где дороги повсюду, мы должны знать основы ПДД для собственной безопасности, их учат с детства. Почему же с кибергигеной не так? Пора.

Написано специально для Timeweb Cloud и читателей Пикабу. Больше интересных статей и новостей в нашем блоге на Хабре и телеграм-канале.

Хочешь стать автором (или уже состоявшийся автор) и есть, чем интересным поделиться (за вознаграждение) в рамках наших блогов — пиши сюда.

Облачные сервисы Timeweb Cloud — это реферальная ссылка, которая может помочь поддержать авторские проекты.

TrueConf

Вопрос к админам, кто поднимал TrueConf на своих мощностях, подскажите, пожалуйста, на каком Линуксе это поделие поднимать, чтобы оно завелось?

В поддержке сказали, что инструкции на их сайте уже не актуальные. Пишите в поддержку.

заранее спасибо