Проблема с командой cd в командной строке Windows

Добрый день. В основном работаю с терминалом Linux, а операции в Windows делаю через GUI. Но сегодня попробовал выполнить простейшую команду смены директории и столкнулся с проблемой --- одинаковые названия каталогов. Может проблема в этом, а может в другом. А может я просто туплю на ровном месте в конце дня. В любом случае, было бы интересно узнать, что и как. Подробное описание с картинками ниже.

Есть путь:

В нем лежит каталог:

Меняю директорию командой cd и вручную печатаю название этого каталога. Все работает. Рабочая директория сменяется:

Это папка проекта, созданная Microsoft Visual Studio. Внутри лежит еще одна папка с тем же названием:

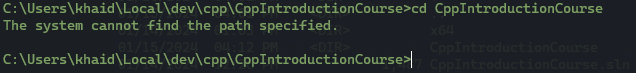

Двигаюсь глубже и набираю команду с названием каталога еще раз и уже возникает проблема, система ее не видит:

Если же скопировать имя каталога из вывода команды dir и вставить в качестве параметра команды cd, то все работает. Система видит каталог и меняет рабочую директорию.

Копирую:

Вставляю в команду и вызываю:

Все работает. Так вот возник вопрос, это проблемы с кодировкой или есть некоторые правила работы с файлами и каталогами, у которых одинаковые имена на разных уровнях?

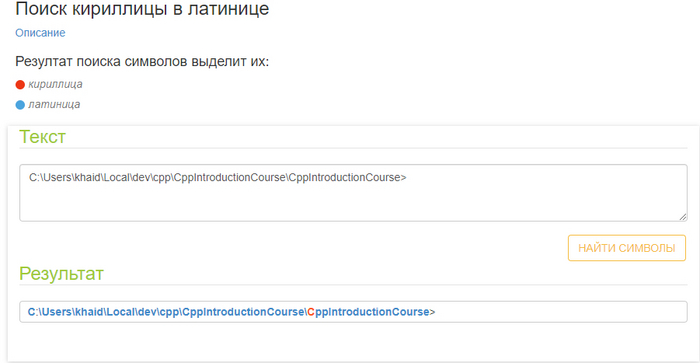

UPD1:

да есть кириллица) первая С. проверил через сервис) но проект то создавался через Visual Studio) внутренняя папка создается автоматически) во внешней нет кириллицы, во внутренней есть) сейчас в третий раз попробую пересоздать проект)

UPD2:

после перезагрузки и повторного создания проекта в VS все названия в латинице. видимо моя затупа, но почему так произошло без понятия, я папки вручную не создавал)

Благодарю всех, кто отклинулся.