В uBlock Origin добавлена защита от нового метода отслеживания, манипулирующего именами в DNS

Пользователи uBlock Origin заметили применение рекламными сетями и системами web-аналитики новой техники отслеживания перемещений и подстановки рекламных блоков, которая не блокируется в uBlock Origin и других дополнениях для отсеивания нежелательного контента.

Суть метода в том, что владельцы сайтов, желающие разместить код для отслеживания или показа рекламы, создают в DNS отдельный поддомен, ссылающийся на сервер рекламной сети или web-аналитики (например, создаётся CNAME-запись f7ds.liberation.fr, указывающая на сервер трекинга liberation.eulerian.net). Таким образом, рекламный код формально загружается с того же первичного домена, что и сайт, и поэтому не подвергается блокировке. Имя для поддомена выбирается в форме случайного идентификатора, что затрудняет блокировку по маске, так как связываемый с рекламной сетью поддомен трудно отличить от поддоменов для загрузки других локальных ресурсов страницы.

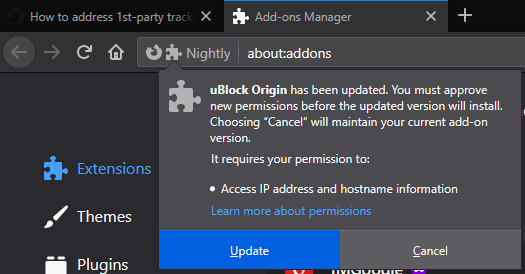

Разработчик uBlock Origin предложил использовать резолвинг имени в DNS для определения связанного через CNAME хоста. Метод реализован в выпуске uBlock Origin 1.24.2 для Firefox. Для активации проверки в расширенных настройках следует установить значение cnameAliasList в "*", в этом случае все проверки по чёрным спискам будут дублироваться и для имён, определяемых через CNAME. При установке обновления потребуется предоставить полномочия для получения сведений из DNS.

Для Chrome проверка CNAME не может быть добавлена, так как API dns.resolve() доступен только для дополнений в Firefox и не поддерживается в Chrome. С точки зрения производительности определение CNAME не должно привести к появлению дополнительных накладных расходов, кроме трат процессорных ресурсов на повторное применение правил для другого имени, так как при обращении к ресурсу браузер уже выполнил резолвинг и значение должно быть прокешировано. Метод защиты может быть обойдён при помощи прямой привязки имени к IP без применения CNAME, но такой подход усложняет сопровождение (в случае смены IP-адреса рекламной сети нужно будет добиться изменения данных на всех DNS-серверах издателей) и может быть обойдён через создание чёрного списка IP-адресов трекеров.