Привет, пикабу. Стоит ли пользоваться Linux гуманитарию?

К моему великому сожалению, я чистокровный гуманитарий, и проводить сложные операции в Linux, без какой-либо наглядной и простой инструкции, не имею возможности. Говорят, что Linux для программистов, вот и спрашиваю, а стоит ли? Я, конечно, могу копировать все решения проблем из гугла, но мне хочется понять, что я делаю. А чтобы понять, требуется вникнуть чуть ли не в историю ЭВМ с самого начала, появляется лишь больше вопросов, для ответов на которые потребуется высшее образование из области IT.

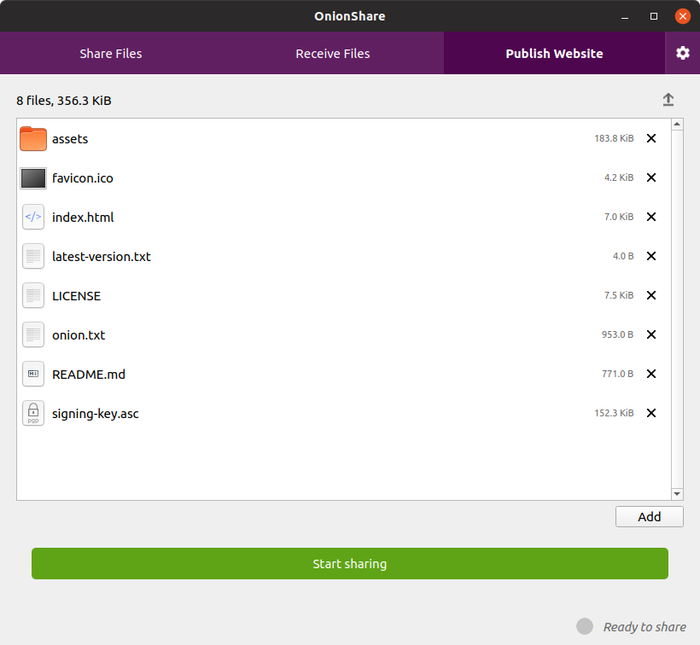

Недавно пытался настроить вывод звука в свежеустановленном Арче. Убил на это около недели. Мне пришлось качать даташит к своему кодеку, учиться читать схемы и разбираться, как формируется звук на компьютере. ЦАПы, герцы, килогерцы, эквалайзеры, лейауты, предусилители, усилители, микшеры, каналы, частоты, вот это вот всё. Почему от пользователя сией замечательной и дружелюбной ОС требуются знания уровня профессионального звукооператора для совершения банальных действий? И так абсолютно во всём. Подробно вникать здесь приходится в работу буквально каждого компонента - в ACPI, в работу графической подсистемы, в работу процессора и чипсета. У меня следующая ситуация - старый процессор не поддерживает технологию Intel SpeedStep, вследствие чего идёт перегрев. От опытных линуксоидов сразу последовал совет - рассчитывай энергопотребление и пиши скрипт.

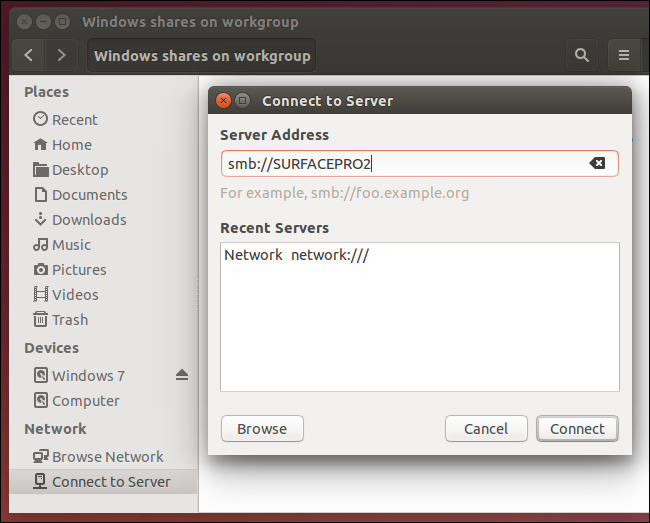

Почему от пользователя Windows или macOS не требуется никаких специфических знаний, а GNU/Linux требует охрененного знания матчасти и высокой квалификации в области IT? Почему обычный пользователь должен знать что такое "ядро", "система инициализации", "библиотеки", "зависимости", "регистры, "демоны", "сокеты", "shell", "bash", "initd", "git", "компилятор"? Что такое systemd? Какой его аналог в винде? Да один только X-сервер чего стоит. В Windows всё как-то без него обходится. Вообще, "сервер" в понимании обывателя - это мощный компьютер, который работает годами и стоит в специальном помещении.

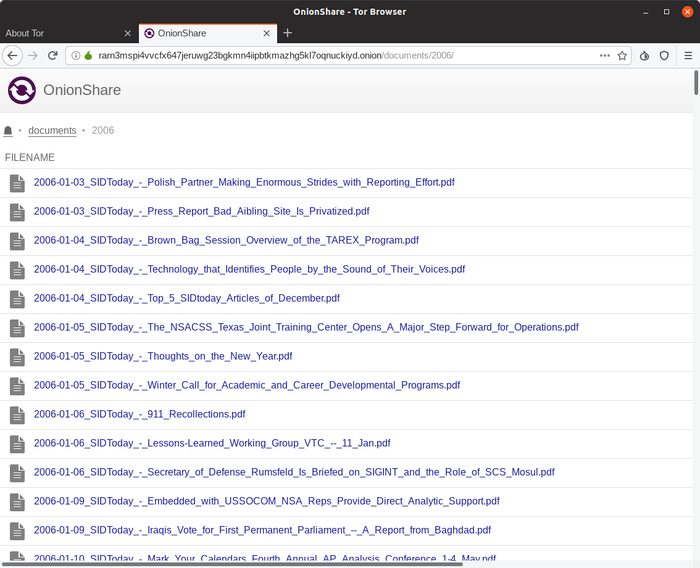

Взять даже самые банальные вопросы. Куда устанавливаются программы? А кто его знает. В Винде они в Program Files, в Маке в Applications. А что за snap-пакеты? Куда устанавливаются они? Как их обновлять? А кто его знает. А права доступа? Всякие rw-r-x--x чего только стоят. А все эти аргументы и модули ядра? Блобы? ДКМСы? Без командной строки здесь, естественно, как без рук. Ни одного серьёзного вопроса нельзя решить, не прибегнув к Терминалу. Не слишком ли для десктопной ОС?

Вот macOS тоже Unix-подобная ОС, но там эти сложные никсовые дебри красиво запрятаны, всё сделано очень просто и дружелюбно к обывателю. Неужели нельзя сделать дистрибутив GNU/Linux для такого же обывателя, который не будет требовать знаний программиста или Unix-админа? Пока что этого не удалось никому, даже Canonical. "Из коробки" Ubuntu редко когда правильно работает, всё равно приходится что-то допиливать руками, и если ты не гуру в IT, то облажаешься. К тому же, Linux имеет свойство ломаться, если его использовать так, как привык использовать Винду. Починка упавшей системы из-за поломавшихся зависимостей тоже может потребовать знаний уровня инженера-айтишника. В настоящее время GNU/Linux напоминает мне монстра, с которым не могут справиться даже крупные компании, у которых изначально была цель - сделать Линукс доступным для обычных людей среднего ума. Но сложная архитектура, сделанная айтишниками в далёкие 90-е для таких же айтишников, не позволяет создать дистрибутив для далёкого от IT человека. Если Линукс когда-то и станет простым, то в нём будет изменено всё, что представлено словом "Линукс". Разве я не прав? А может мне просто не дано осилить эту замечательную ОС, не моё это?